Maximiza el rendimiento de tu red y la calidad de la experiencia

En un entorno digital que evoluciona cada día, los patrones de uso y las demandas de las aplicaciones cambian constantemente. Nuestros servicios críticos proporcionan visibilidad y control en tiempo real para optimizar los recursos de red y mantener un rendimiento estable y seguro.

Soluciones integrales de inteligencia de red

Mediante políticas avanzadas de gestión del tráfico, evitamos la saturación del ancho de banda y garantizamos el rendimiento de las aplicaciones esenciales del negocio. Con análisis en tiempo real y clasificación de aplicaciones, ayudamos a los equipos de red a asignar recursos, priorizar tráfico y planificar la capacidad de forma eficiente.

Gestión del tráfico a nivel empresarial

Hoy en día, las empresas necesitan algo más que una simple monitorización de red: requieren visibilidad real y control total. Nuestros servicios críticos ofrecen análisis avanzados, recopilación de datos en múltiples capas y una visión práctica que ayuda a los equipos de operaciones a mejorar el rendimiento, anticipar incidencias y reforzar su seguridad.

Soluciones para proveedores de servicios

Nuestra solución ofrece visibilidad en tiempo real sobre el uso de la red y la calidad de las aplicaciones, lo que permite a los proveedores gestionar la congestión de forma inteligente y garantizar un servicio más eficiente y diferenciado. Compatible con despliegues en modo inline o mirroring, permite elegir el enfoque que mejor se adapte a la arquitectura y necesidades operativas de cada red.

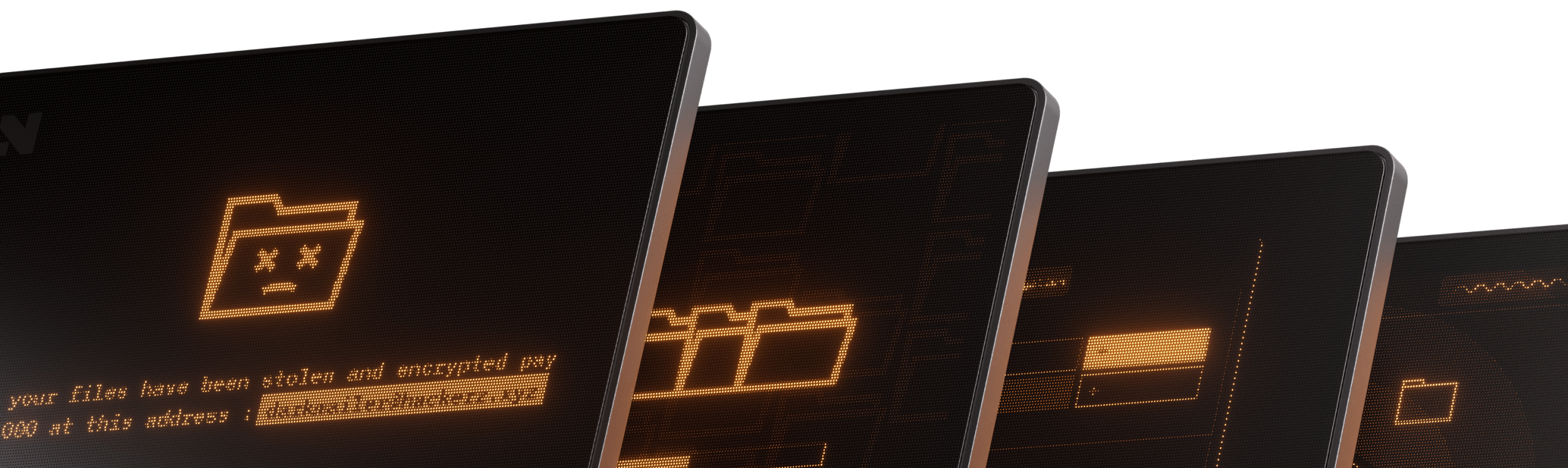

Seguridad avanzada y gestión de amenazas

El módulo integrado de análisis y gestión de amenazas ofrece protección en tiempo real frente a las amenazas actuales, manteniendo siempre un rendimiento óptimo de la red. Permite detectar y clasificar amenazas, aplicar protección avanzada frente a malware y mantener una visibilidad completa de los incidentes de seguridad en toda la infraestructura.

Nuestras soluciones “Servicios críticos”

¿Cómo lo hacemos?

Una metodología probada, diseñada para garantizar un despliegue exitoso, un rendimiento óptimo y una integración sin fricciones con la infraestructura de red existente. A lo largo de numerosos proyectos, hemos perfeccionado un marco de trabajo estructurado que asegura resultados consistentes y medibles en entornos de clientes muy diversos.

Inicio del proyecto

Definimos el alcance y los objetivos junto a los stakeholders, realizando estudios de viabilidad técnica, financiera y operativa. Elaboramos un plan de proyecto detallado con hitos claros, cronograma, recursos y una estrategia sólida de gestión y mitigación de riesgos.

Recopilación y análisis de requisitos

Organizamos talleres con los equipos clave para recoger las especificaciones funcionales y técnicas. Priorizamos necesidades según su impacto en el negocio y documentamos todo de forma clara y precisa, evitando desviaciones y retrasos en la implementación.

Diseño y arquitectura de la solución

Desarrollamos una arquitectura completa del sistema, asegurando su integración con la infraestructura existente. Documentamos modelos de datos, interfaces y flujos operativos, validando cada diseño con los equipos técnicos para garantizar escalabilidad y flexibilidad futura.

Implementación y configuración

Instalamos y configuramos los componentes de hardware y software según el diseño aprobado. Aplicamos políticas de seguridad, roles de usuario e integraciones de forma gradual, verificando todo en entornos de pruebas antes del despliegue final.

Pruebas y validación

Ejecutamos pruebas funcionales, de integración, rendimiento y aceptación de usuario. Trabajamos junto a los equipos del cliente para garantizar que el sistema cumpla las expectativas reales antes de su paso a producción.

Despliegue y puesta en marcha

Realizamos un despliegue planificado con estrategias de transición y contingencia bien definidas. Supervisamos el rendimiento en las primeras fases operativas para garantizar estabilidad y contamos con planes de rollback ante cualquier incidencia crítica.

Soporte post-implementación

Ofrecemos formación completa a usuarios y administradores, asegurando la adopción de nuevas capacidades. Evaluamos los resultados, documentamos aprendizajes y establecemos un soporte continuo para optimizar el sistema y garantizar su evolución constante.