Cifras clave

¿Sabes quién puede acceder a tus sistemas y controlarlos?

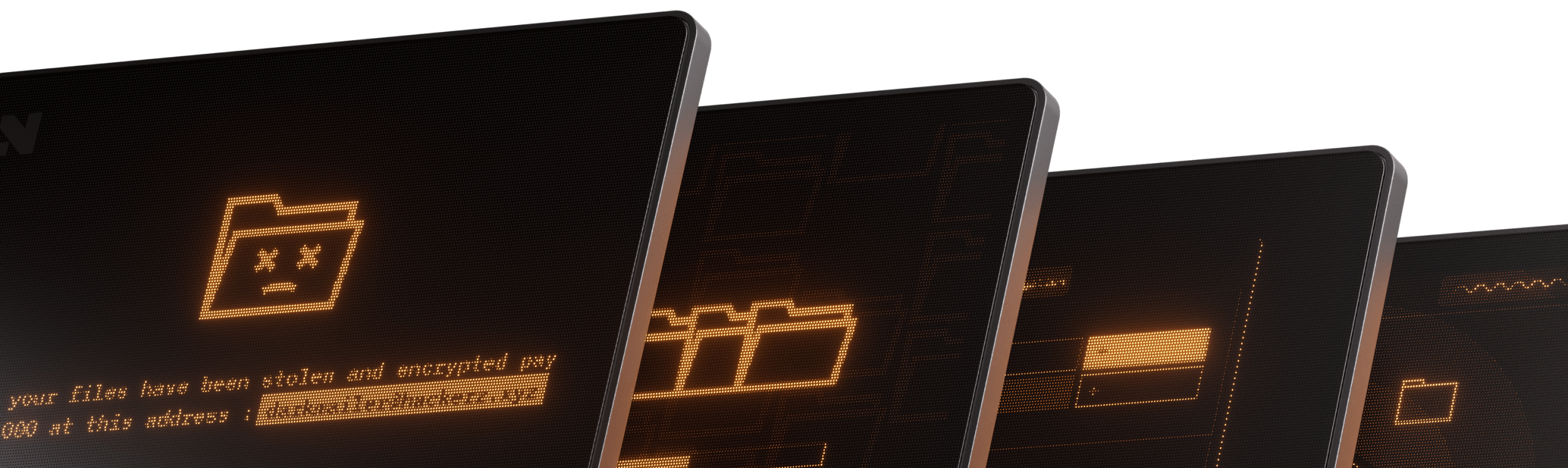

El acceso a la identidad es uno de los puntos más vulnerables dentro de cualquier sistema. Cuando los controles de acceso son débiles o inexistentes, los atacantes pueden aprovecharlos para moverse libremente dentro de la red.

El primer paso hacia una protección real es implementar un marco de control de acceso robusto que proteja tanto a los usuarios como a los recursos críticos.

Desarrollar una estrategia que combine autenticación, autorización y supervisión continua no es sencillo, pero es la única forma de garantizar defensas efectivas frente a las amenazas actuales.

Nuestra respuesta

Durante más de quince años, el equipo de Seguridad de Identidad de NEVERHACK ha trabajado en soluciones de Gestión de Accesos Privilegiados (PAM), Gestión de Identidades y Accesos (IAM) y Gobernanza y Administración de Identidades (IGA).

Nuestro objetivo es claro: garantizar que las personas adecuadas accedan a los recursos correctos, en el momento oportuno, combinando facilidad de uso con altos niveles de seguridad.

El enfoque transversal de NEVERHACK integra la gestión de identidades en los procesos del negocio, abarcando todo el ciclo —desde la planificación hasta la implementación— y ofreciendo protección continua a través de nuestros Identity Service Centers y Managed Security Services (MSS).

Así aseguramos una protección constante y cumplimiento normativo en todas las capas del sistema.

Nuestros expertos hablan de ello

En NEVERHACK, la concienciación y la formación no son un trámite, sino una forma real de generar impacto. En estos dos años he participado en el diseño de un módulo e-learning de 5 horas para equipos de TI, en sesiones de concienciación para comités ejecutivos de grandes empresas y en la preparación de los equipos de una marca de lujo para los Juegos Olímpicos de París 2024.Es muy gratificante ver cómo la formación se traduce en cambios reales y medibles.