Critical services

Advanced network visibility and control solutions for service providers and enterprises, ensuring optimal network performance, quality of experience, and comprehensive traffic management through Deep Packet Inspection (DPI) technology.

Contact usMaximize network performance and quality of experience

In today's rapidly evolving digital landscape, network usage patterns and application demands change at an unprecedented pace.

Critical services represent the backbone of modern network operations, requiring sophisticated visibility and control mechanisms to optimize resource utilization and guarantee exceptional quality of experience for end users.

Comprehensive network intelligence solutions

By implementing intelligent traffic management policies, organizations can prevent individual users or applications from monopolizing bandwidth resources while ensuring optimal performance for business-critical applications.

Through advanced application classification and real-time analytics, our solutions enable network operators to make informed decisions about resource allocation, traffic prioritization, and capacity planning.

Enterprise-grade traffic management

Modern enterprises require sophisticated network observability solutions that go beyond traditional monitoring approaches.

Our critical services offering provides deep multilayer data acquisition, advanced analytics, and actionable insights that empower network operations teams to deliver exceptional digital experiences.

Service provider solutions

The solution provides real-time visibility into subscriber usage patterns and application quality metrics, enabling providers to implement intelligent congestion management and deliver differentiated service experiences.

With support for both inline and mirroring deployment modes, service providers can choose the implementation approach that best fits their network architecture and operational requirements.

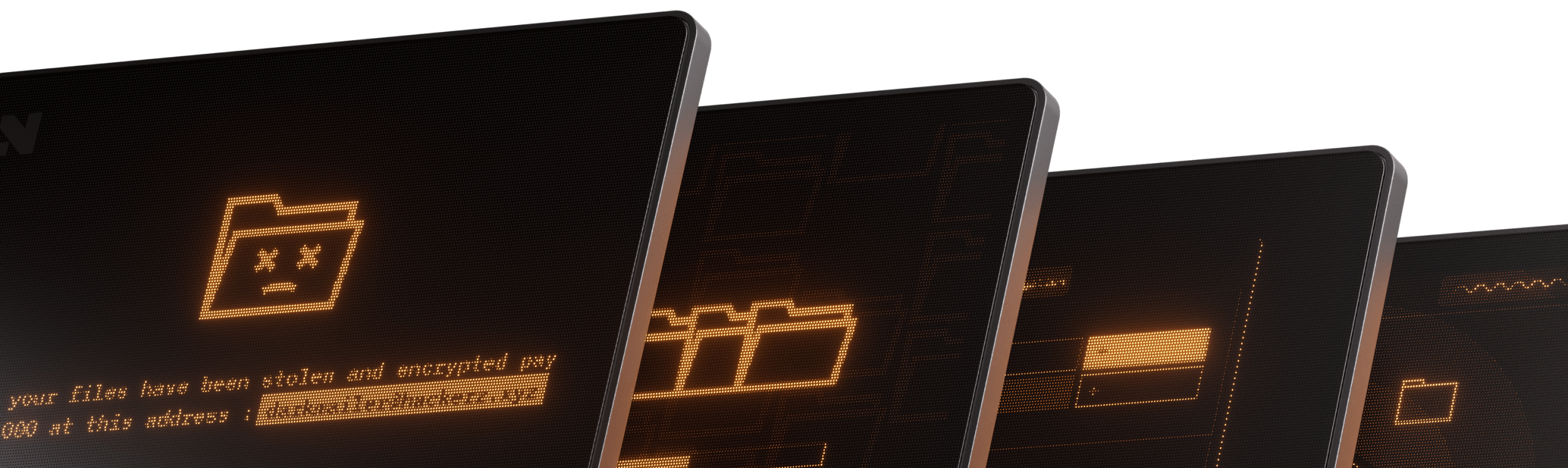

Advanced security and threat management

The integrated threat analysis and management module provides real-time protection against modern security challenges while maintaining optimal network performance.

Organizations can detect and classify threats, implement advanced malware protection, and maintain detailed visibility into security incidents across their network infrastructure.

How to get it?

Our proven methodology for implementing critical services solutions follows a structured approach that ensures successful deployment, optimal performance, and seamless integration with existing network infrastructure. This comprehensive framework has been refined through numerous successful deployments across diverse customer environments.

Initiation de projet

Définir la portée et les objectifs du projet par le biais d'une collaboration avec les parties prenantes. Mener des études de faisabilité complètes couvrant les aspects techniques, financiers et opérationnels. Développer des plans de projet détaillés avec des jalons clairs, des échéanciers et des besoins en ressources tout en établissant des stratégies robustes d'évaluation et d'atténuation des risques.

Collecte et analyse des exigences

Exécutez des ateliers de définition des exigences détaillées avec les parties prenantes clés pour capturer les spécifications fonctionnelles et techniques. Créez une documentation complète des exigences qui priorise les besoins en fonction de l'impact sur l'entreprise et de la faisabilité technique. Assurez une documentation claire et sans ambiguïté pour prévenir l'élargissement du périmètre et les défis de mise en œuvre.

Conception de solutions et architecture

Développer une architecture système complète incluant des points d'intégration avec l'infrastructure client existante. Créer une documentation de conception détaillée couvrant les modèles de données, les interfaces et les flux de travail opérationnels. Valider les conceptions avec les équipes techniques et opérationnelles pour assurer la scalabilité, la flexibilité et l'adaptabilité future.

Mise en œuvre et configuration

Installez et configurez les composants matériels et logiciels conformément aux spécifications de conception. Mettez en œuvre les rôles des utilisateurs, les politiques de sécurité et les intégrations système par le biais de phases de déploiement incrémentielles. Validez toutes les configurations dans des environnements de staging avant le déploiement en production pour minimiser les risques et garantir la stabilité.

Tests et validation

Exécutez des protocoles de test complets incluant les tests fonctionnels, d'intégration, de performance et d'acceptation utilisateur. Collaborez étroitement avec les utilisateurs finaux lors des tests d'acceptation pour garantir la satisfaction des exigences du monde réel. Traitez systématiquement toutes les problématiques identifiées avant de procéder au déploiement en production.

Déploiement et mise en production

Exécutez un déploiement en production soigneusement planifié avec des stratégies de transition détaillées et des plans de contingence complets. Surveillez de près les performances du système pendant les premières périodes opérationnelles pour assurer la stabilité et des performances optimales. Maintenez des capacités de retour en arrière pour résoudre tout problème critique qui pourrait survenir.

Support post-implémentation

Fournir une formation complète aux utilisateurs finaux et aux administrateurs système sur les nouvelles capacités et les procédures opérationnelles. Réaliser des examens approfondis post-implémentation pour évaluer le succès du projet et documenter les enseignements tirés. Mettre en place des processus de support continu et d'optimisation pour assurer la performance et l'évolution continues du système.