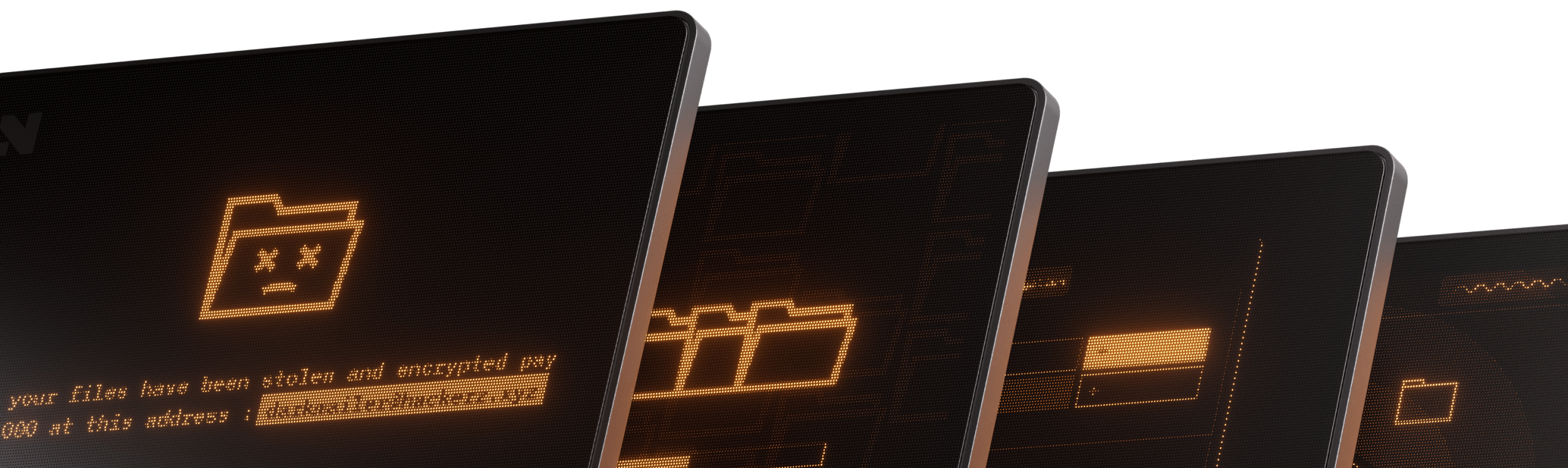

Plus de 60 % des organisations sont attaquées chaque année. La plupart des attaques sont bloquées, mais lorsqu'elles réussissent, elles peuvent compromettre l'ensemble de l'entreprise. Il est essentiel de planifier dès le départ des mesures de réponse aux incidents et des stratégies de mitigation pour en réduire l'impact.

Faire face à l'incertitude

La réponse aux incidents peut être imprévisible. Il est primordial de réagir rapidement, de prévenir toute escalade et d'agir avec célérité pour contenir l'attaque. Les spécialistes de la réponse doivent être hautement qualifiés et prêts à intervenir sous pression.

Obtenir toute l'aide possible

Disposer d'une assurance cyber permet de couvrir les coûts liés aux équipes externes, mais il est crucial de renforcer les équipes internes. Un soutien adéquat réduit le stress et le temps de réaction, tout en facilitant l'utilisation d'outils et de capacités avancés.

Un risque qui demeure

Les crises cyber suivent un cycle de vie. Le chaos initial dure entre trois et cinq jours, suivi d'une période de rétablissement pouvant aller jusqu'à trois semaines. La récupération totale et l'implémentation des enseignements tirés peuvent nécessiter jusqu'à trois mois de travail intensif.

Nos solutions “Réponse aux incidents”

Comment l'obtenir ?

Notre méthodologie de réponse aux incidents commence par une planification proactive afin de se préparer à d'éventuelles violations. Lors d'un incident, nous identifions, contenons et neutralisons rapidement la menace afin de minimiser les dommages. Nos équipes s'efforcent d'assurer la continuité des activités, de restaurer les systèmes en toute sécurité et de prévenir d'autres incidents en analysant l'attaque et en mettant en œuvre des mesures correctives. Après le rétablissement, nous aidons les organisations à tirer les leçons de l'événement et à renforcer leurs défenses en cas d'attaques futures.

Avant l'incident

Planifiez pour le pire. NEVERHACK accompagne les organisations dans l'élaboration et la mise en œuvre de Plans de Réponse aux Incidents (PRI) intégrés aux processus de continuité d'activité.

Identification et confinement

NEVERHACK évalue la nature de l'événement, détermine ses répercussions sur la sécurité et recommande des actions pour contenir les dommages. Des mesures de confinement sont mises en œuvre pour isoler les systèmes affectés.

Blocage de l'attaquant et élimination de la menace

Les équipes de réponse travaillent à bloquer l'accès distant de l'attaquant tout en analysant les journaux afin d'identifier les vulnérabilités et de supprimer les points d'accès.

Continuité d'activité

NEVERHACK soutient la restauration des systèmes d'entreprise tout en validant leur sécurité afin d'assurer une continuité d'activité sans heurts.

Restauration des systèmes

Après le confinement, les systèmes sont restaurés, validés quant à leur sécurité et les opérations reprennent. Les équipes de NEVERHACK documentent les enseignements tirés et offrent des conseils pour de futures réponses aux incidents.