Solutions complètes de sécurité des données

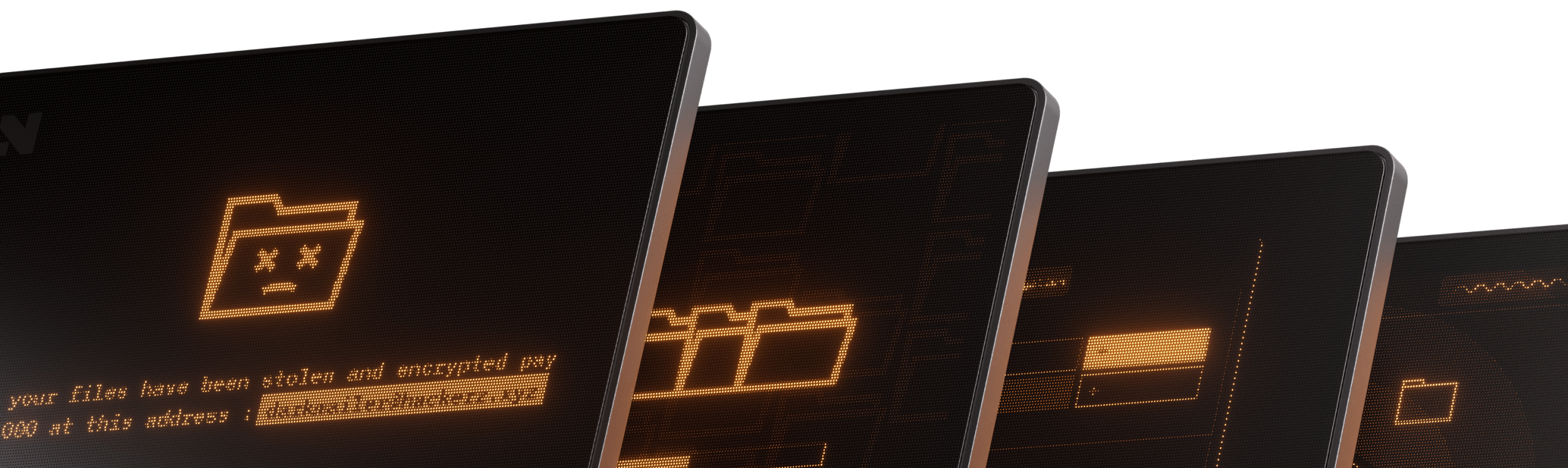

Les données permettent aux entreprises d'améliorer leur efficacité et leur performance, mais elles constituent également une cible privilégiée pour les cybercriminels. Notre approche équilibre une protection robuste et une grande facilité d'utilisation, garantissant à la fois la sécurité et une expérience utilisateur fluide.

Élaboration de plans et de systèmes de sécurité des données

Neverhack accompagne les organisations dans la création de stratégies complètes de sécurité des données pour protéger les informations sensibles. Notre approche intègre les opérations commerciales et l'informatique afin de minimiser l'exposition des données et de réduire les risques de violations.

Améliorer l'efficacité et réduire le risque humain

Pour renforcer la sécurité des données et atténuer les erreurs humaines, nous mettons en œuvre des protocoles automatisés de protection et de sécurité. Nos programmes de formation et de sensibilisation garantissent que les employés disposent des meilleures pratiques pour prévenir les menaces potentielles.

Adoption de la gestion de la posture de sécurité des données

Neverhack permet aux organisations d'utiliser des outils de Gestion de la Posture de Sécurité des Données (DSPM) afin d'évaluer les risques, la propriété et l'intégrité des données sur les plateformes de stockage. Ces outils aident à identifier et à atténuer efficacement les risques non surveillés.

Comment l'obtenir ?

Notre approche de la protection des données commence par une analyse complète de l'impact sur l'entreprise (BIA) afin d'évaluer les risques et de déterminer les contrôles d'accès nécessaires. Nous mettons ensuite en œuvre des mesures robustes de contrôle d'accès, de cryptage et des stratégies d'optimisation de la gestion des données afin de renforcer la sécurité et l'efficacité. En outre, notre méthodologie met l'accent sur l'importance de sauvegarder régulièrement les données, de tester les plans de reprise après sinistre et de minimiser les risques associés aux violations de données, garantissant ainsi la continuité et la résilience de votre organisation.

Effectuer une Analyse d'Impact sur l'Entreprise (BIA)

Évaluer l'impact potentiel des violations de données sur l'organisation et établir des règles pour le contrôle d'accès.

Contrôle d'accès et chiffrement

Renforcez les règles de contrôle d'accès et déployez le chiffrement pour les données au repos et en transit afin de protéger les informations sensibles.

Optimiser la gestion et le transfert des données

Optimisez vos systèmes de transfert et de gestion des données pour une meilleure efficacité opérationnelle et une réduction de l'impact environnemental.

Sauvegarde et restauration des données

Sauvegardez régulièrement les données vers des emplacements sécurisés hors site et testez les plans de reprise après sinistre pour assurer la restauration des données en cas de violation de sécurité ou de pertes.