Chiffres clés

Savez-vous qui peut accéder à vos systèmes et les contrôler ?

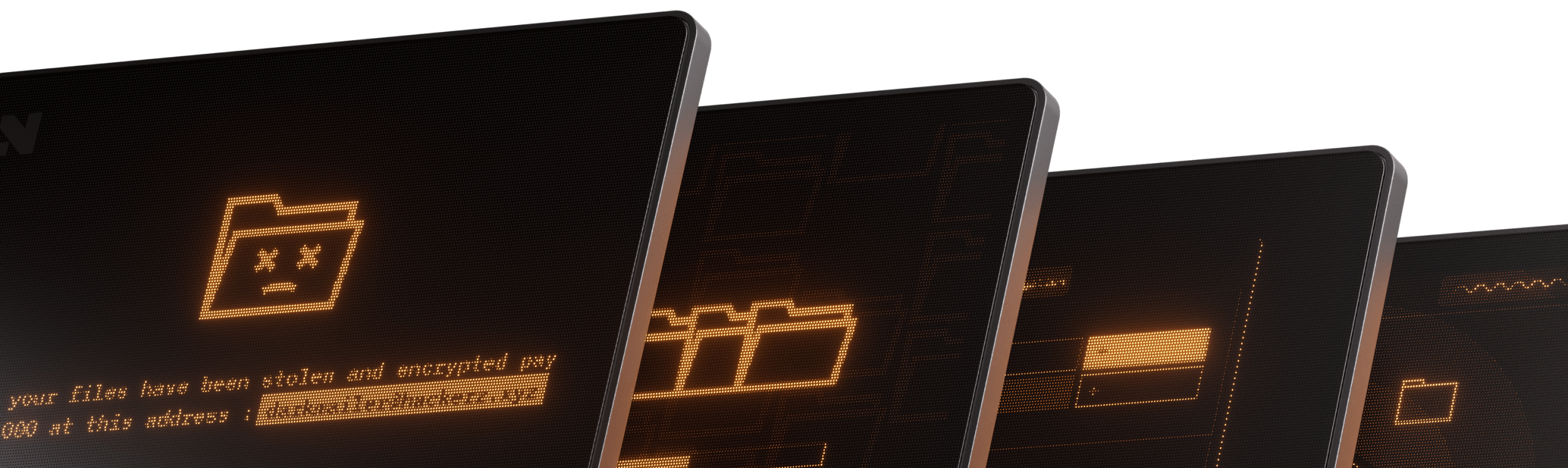

Les risques liés à l'accès aux identités figurent parmi les menaces les plus critiques auxquelles les entreprises sont confrontées quotidiennement. Les cybercriminels profitent du manque de ressources dédiées à la cyberdéfense, rendant essentiel la mise en œuvre de mesures de protection efficaces. La première étape consiste à instaurer un cadre robuste de contrôle d'accès informatique pour protéger les utilisateurs et les ressources.

Pour constituer la première ligne de défense, les organisations devraient mettre en place ces mesures de sécurité élémentaires : • Authentification : pour vérifier l'identité des utilisateurs ou des systèmes sollicitant l'accès. • Autorisation : pour déterminer les actions qu'un utilisateur ou un système est autorisé à effectuer.

Développer une approche holistique combinant plusieurs composantes de sécurité est un défi, mais c'est crucial pour une protection efficace. Cette approche garantit une défense globale contre l'évolution des menaces cyber.

Notre réponse

Depuis plus de quinze ans, l'équipe de sécurité d'identité de NEVERHACK se spécialise dans la gestion des accès privilégiés (PAM), la gestion des identités et des accès (IAM) et la gouvernance et l'administration des identités (IGA). Nous veillons à ce que les bonnes personnes accèdent aux ressources adéquates au bon moment, en alliant simplicité et sécurité.

L'approche transversale de NEVERHACK intègre la gestion des identités dans les processus métier, couvrant l'ensemble du cycle de vie, de la planification à la mise en œuvre. En tant que partenaire de confiance, nous fournissons des Identity Service Centers et intégrons la sécurité identitaire dans nos Managed Security Services (MSS) pour une protection 24/7.

Cela assure une sécurité continue et une conformité pour nos clients, maintenant leurs systèmes en sécurité à tout moment.

Nos experts en parlent

L'approche de NEVERHACK en matière de sensibilisation et de formation vise à avoir un impact et à faire la différence en induisant des changements de comportement durables. Durant mes deux années ici, j'ai participé à la conception et au déploiement d'un module d'e-learning à la pointe de la technologie de 5 heures destiné à former les équipes informatiques, à une session de sensibilisation percutante pour les membres du comité exécutif d'une entreprise de premier plan, ainsi qu'à la préparation des équipes d'une marque de luxe de premier ordre pour faire face aux enjeux cyber des Jeux Olympiques de Paris 2024. Il est extrêmement gratifiant de constater que l'on peut réellement faire la différence ! De plus, nous nous appuyons sur un ensemble d'indicateurs clés soigneusement élaborés pour le prouver !