Numeri chiave

I tuoi dati sono davvero al sicuro?

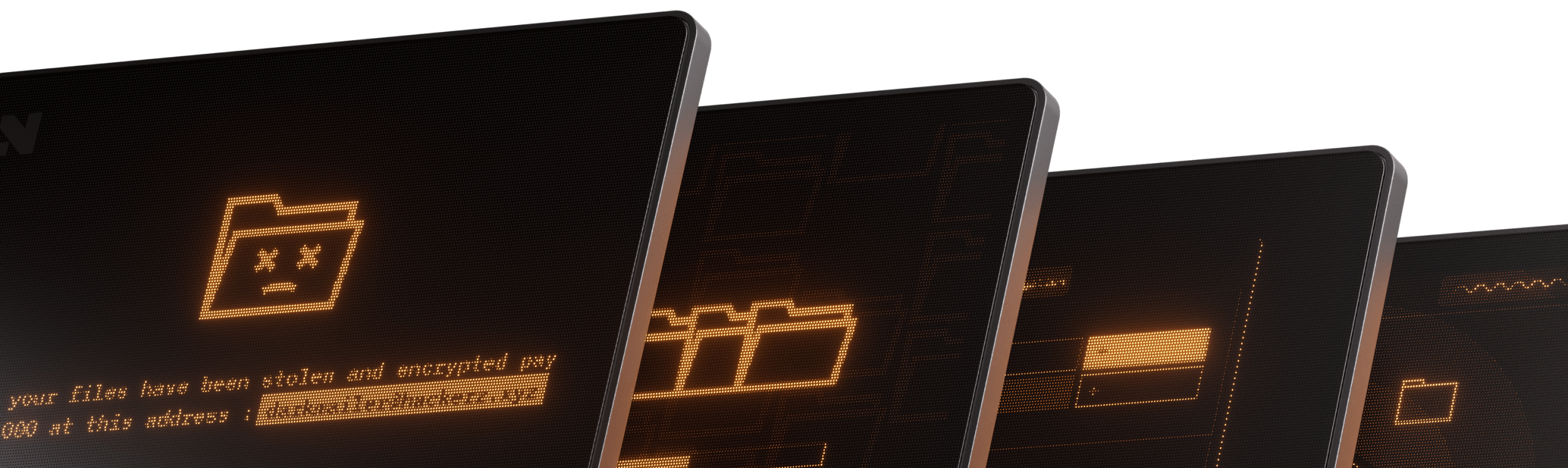

I dati sono una delle risorse più importanti di un'azienda, pertanto, la loro protezione è una priorità assoluta. Proteggere le informazioni sensibili è fondamentale per mantenere la fiducia dei clienti ed evitare danni finanziari e reputazionali.

Un piano efficace per la protezione dei dati dovrebbe essere incentrato sulla messa in sicurezza dei dati sensibili, utilizzando strumenti quali la crittografia e audit regolari. È importante disporre di politiche volte a individuare le vulnerabilità e rispondere rapidamente alle minacce.

Anche la conformità ai requisiti legali e normativi, come il GDPR, è fondamentale. Ciò aiuta le aziende a evitare sanzioni e garantisce la continuità operativa, rafforzando al contempo la fiducia con le parti interessate.

La nostra risposta

Dall'analisi dei rischi al trasferimento, all'archiviazione e backup sicuri dei dati, gli ingegneri di NEVERHACK garantiscono la protezione dei tuoi dati da accessi non autorizzati, nel rispetto della conformità normativa. Gestire quotidianamente informazioni sensibili può sollevare preoccupazioni circa l'adeguatezza delle attuali misure di sicurezza.

NEVERHACK risponde a queste problematiche con soluzioni avanzate e personalizzate per la protezione dei dati. I nostri esperti conducono analisi approfondite sulla sicurezza, identificano le vulnerabilità e implementano strategie solide e strumenti all'avanguardia per proteggere i tuoi dati.

Con NEVERHACK, puoi essere sicuro che le tue informazioni siano protette dalle minacce informatiche, consentendo al contempo un utilizzo efficiente e sicuro dei dati.

I nostri esperti ne parlano

Ritengo che gli aspetti relativi alla sicurezza e alla protezione dei dati debbano sempre andare di pari passo, al fine di salvaguardare i principi di sicurezza e privacy by design. Ecco perché noi di NEVERHACK assistiamo costantemente i clienti nella progettazione e nell'implementazione di soluzioni che garantiscano il rispetto di tali principi sin dall'inizio, al fine di assicurare la conformità alle normative internazionali ed evitare inutili sprechi di risorse quando si tratta di adeguare successivamente le loro infrastrutture ICT ai requisiti di legge.