Chiffres clés

Menacé par des risques émanant de vos partenaires ?

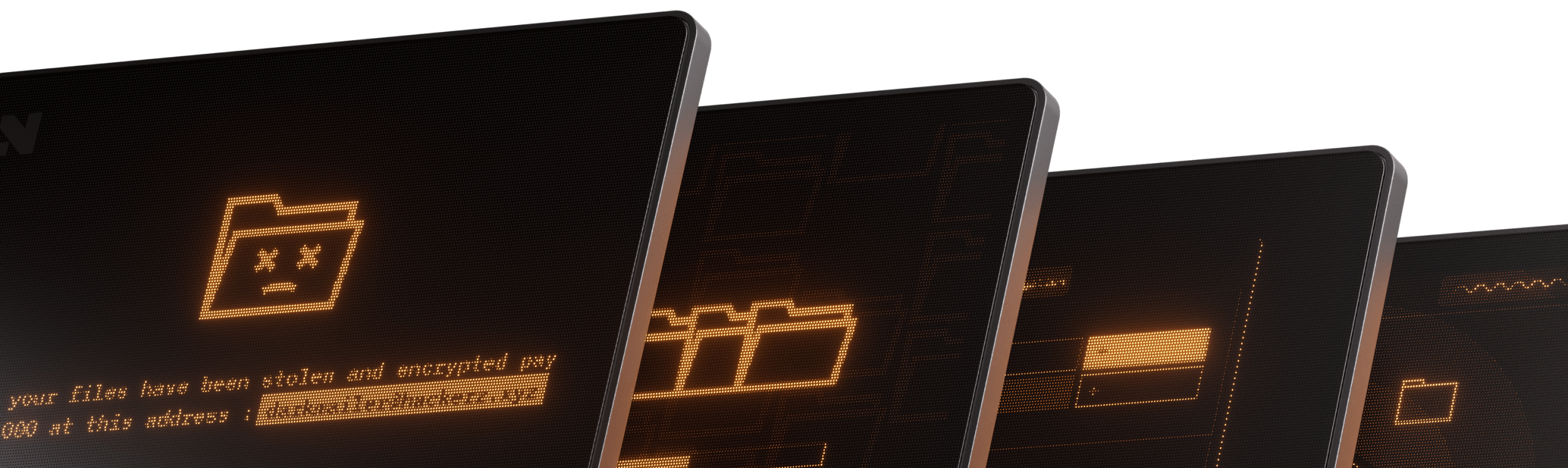

Mesurer l'exposition au risque des tiers et collecter des preuves de leur conformité aux politiques internes de cybersécurité est désormais une obligation légale pour les entreprises. Cela garantit le respect des réglementations nationales et internationales. Les fournisseurs connectés aux systèmes de l'entreprise doivent être évalués afin de réduire l'exposition aux cyberattaques.

Le niveau de sécurité d'un fournisseur est aussi important que les défenses propres de l'entreprise. Si les fournisseurs sont vulnérables, ils peuvent devenir un point d'entrée pour des cyberattaques.

Même si une entreprise a tout mis en œuvre conformément aux règles, cela n'aura aucune importance si ses fournisseurs ne l'ont pas fait. Assurer la sécurité des tiers est essentiel pour maintenir une posture robuste en matière de cybersécurité.

Notre réponse

Les responsables du risque cyber de NEVERHACK et ses produits vous aident à identifier et atténuer les risques, garantissant un accès sécurisé et une exposition réduite. Face à l’augmentation des risques en cybersécurité provenant de tiers, il est crucial d’évaluer la sécurité des partenaires et fournisseurs externes.

NEVERHACK propose des évaluations complètes des risques liés aux tiers, en examinant les mesures de sécurité de vos partenaires et en identifiant les vulnérabilités potentielles. Nous vous aidons à mettre en œuvre des protocoles stricts afin de garantir que vos partenaires respectent des normes de sécurité élevées.

Grâce à notre soutien, vous pouvez protéger votre entreprise en toute confiance contre les menaces externes et renforcer votre posture globale de sécurité.

Nos experts en parlent

Au début de chaque produit que NEVERHACK conçoit pour ses clients, il y a toujours de longues heures d'échanges avec eux pour comprendre leurs besoins et comment ces besoins évolueront à l'avenir. Si rien d'autre, notre priorité est alors de faciliter la manière dont ils aborderont la cybersécurité.