Numeri chiave

Sai chi può accedere ai tuoi sistemi e controllarli?

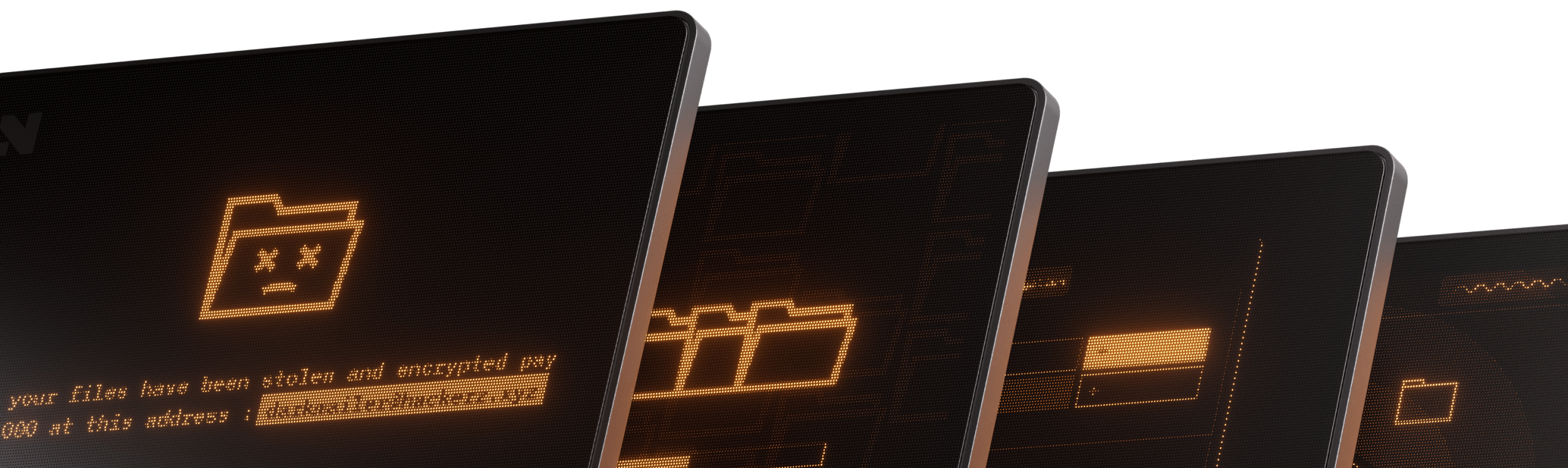

I rischi legati all'accesso alle identità sono tra le minacce più critiche che le aziende devono affrontare ogni giorno. I criminali informatici approfittano della mancanza di risorse delle aziende destinate alla difesa informatica, rendendo essenziale l'implementazione di misure di protezione adeguate. Il primo passo consiste nello stabilire un solido sistema di controllo degli accessi IT per proteggere gli utenti e le risorse.

Per costruire la prima linea di difesa, le organizzazioni dovrebbero implementare queste misure di sicurezza elementari: • Autenticazione: per verificare l'identità degli utenti o dei sistemi che richiedono l'accesso. • Autorizzazione: per determinare quali azioni un utente o un sistema è autorizzato a eseguire.

Sviluppare un approccio olistico che combini più componenti di sicurezza è complesso, ma è fondamentale per garantire una protezione efficace. Questo approccio garantisce una difesa completa contro le minacce informatiche in continua evoluzione.

La nostra risposta

Da oltre quindici anni, il team Identity Security di NEVERHACK è specializzato in Privileged Access Management (PAM), Identity and Access Management (IAM) e Identity Governance and Administration (IGA). Garantiamo che le persone giuste abbiano accesso alle risorse giuste al momento giusto, equilibrando facilità d'uso e sicurezza.

L'approccio interfunzionale di NEVERHACK integra la gestione delle identità con i processi aziendali, coprendo l'intero ciclo di vita dalla pianificazione all'implementazione. In qualità di partner di fiducia, forniamo Identity Service Center e integriamo la sicurezza delle identità nei nostri Managed Security Services (MSS) per una protezione 24 ore su 24, 7 giorni su 7.

Ciò garantisce sicurezza e conformità continue per i nostri clienti, mantenendo i loro sistemi sempre protetti.

I nostri esperti ne parlano

L'approccio di NEVERHACK alla sensibilizzazione e alla formazione mira a ottenere un impatto e a fare la differenza, inducendo cambiamenti comportamentali duraturi. Nei miei due anni qui, ho partecipato alla progettazione e all'implementazione di un modulo di e-learning avanzato della durata di 5 ore per la formazione del personale IT, a una sessione di sensibilizzazione di grande impatto per i membri dell'ExCo di una società “blue chip” e alla preparazione dei team di un marchio di lusso di prim'ordine per affrontare le sfide informatiche delle Olimpiadi di Parigi 2024. È davvero gratificante fare la differenza! E, cosa ancora più importante, ci affidiamo a una serie di KPI accuratamente elaborati per dimostrarlo!